| [Article] Hack account Facebook, Gmail, Yahoo bằng HTTP Session Sidejacking (p2) |

09/11/2011 15:35:52 (+0700) | #31 | 249671 |

hvthang

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 20/07/2005 03:26:58

Messages: 187

Offline

|

|

Một số giải pháp chống đầu độc ARP:

- Công cụ Arpwatch https://secure.wikimedia.org/wikipedia/en/wiki/Arpwatch

- Giải pháp của Cisco: Switched Port Analyzer (SPAN) |

|

|

|

|

| [Article] Hack account Facebook, Gmail, Yahoo bằng HTTP Session Sidejacking (p2) |

09/11/2011 15:38:29 (+0700) | #32 | 249672 |

![[Avatar] [Avatar]](/hvaonline/images/avatar/ee57e7e13a1e4820f716d2bca44f4ed9.png)

|

Ky0

Moderator

|

Joined: 16/08/2009 23:09:08

Messages: 532

Offline

|

|

JFS wrote:

1. Bạn gắn static arp cho router hay client? Router của bạn của hãng nào, thuộc dòng nào? bạn cấu hình nó ra sao?

=> Nếu dùng static ARP cho cả client và router thì không thể poison ARP nữa, nhưng gói tin vẫn có nguy cơ bị sniff

2. Để phòng tránh thì tốt nhất là dùng tính năng port security trên Switch (và chỉ có một máy tính nối trực tiếp đến port được bật tính năng port security) đồng thời dùng arp tĩnh cho client và switch thì không có host nào có thể sniff cũng như poison được.

- Ky0 -

1. Tất nhiên mình làm cho cả router và client , router mình có Port Security . Mình cấu hình nó theo yêu cầu của mình .

2. Mình cũng nghĩ phương pháp ngăn chặn trên là hữu hiệu nhất , nếu gói tin vẫn bị sniff nhưng giao thức là SSL thì mình nghĩ tấn công trong LAN khi đã có các cơ chế bảo mật như thế thì ok và để lấy đc Session là rất khó như đã nói ở trên .

Nếu client change MAC và dùng 1 Static IP khác trong lớp thì sao nhỉ vẫn không có khả năng poision .

Thanks Ky0

=> Đoạn này hình như bạn chưa đọc kỹ  Cơ chế quản lý kỹ càng như mình đề ra thì khả năng sniff gần như là bằng zero. Cơ chế quản lý kỹ càng như mình đề ra thì khả năng sniff gần như là bằng zero.

=> Đoạn này không hiểu ý bạn lắm

- Ky0 - |

|

UITNetwork.com

Let's Connect |

|

|

|

| [Article] Hack account Facebook, Gmail, Yahoo bằng HTTP Session Sidejacking (p2) |

09/11/2011 22:20:54 (+0700) | #33 | 249684 |

![[Avatar] [Avatar]](/hvaonline/images/avatar/4dd20f1e87dfb889bc97230e2c87c6a5.png)

|

xnohat

Moderator

|

Joined: 30/01/2005 13:59:19

Messages: 1210

Location: /dev/null

Offline

|

|

JFS wrote:

@xnohat :

Cho mình hỏi nếu bind IP cho MAC (hoặc static IP MAC tại client ) liệu cách tấn công này còn hữu hiệu không vậy xnohat ?

Cain&Abel liện có poinsoning được router hay gateway không ?

Thanks !

Đây là một khía cạnh tôi muốn đề cập tới trong thảo luận này.

Khởi nguồn của vấn đề ARP Poisoning Routing ( APR ) , là việc các thiết bị trong mạng LAN không biết địa chỉ IP nào hiện đang được gán cho thiết bị có địa chỉ MAC nào. Như ta đã biết, địa chỉ MAC là duy nhất đối với mỗi thiết bị mạng.

Các thiết bị trong mạng LAN khi cần biết địa chỉ IP của nhau thì chúng cần kiểm tra trong bộ nhớ của chúng (bảng ARP) nếu không thấy chúng phải "gào" lên với toàn mạng LAN để hỏi rằng "Tôi cần biết máy tính nào đang có địa chỉ IP 192.168.1.1" ( tức nó sẽ gửi đi một gói tin broadcast ARP Request ) . Khi này thiết bị nào hiện có IP là 192.168.1.1 sẽ "gào" lên trở lại với cái thiết bị vừa hỏi kia rằng nó hiện đang sở hữu IP 192.168.1.1 và nó tên là MAC add 00:01:03:02:03:08 ( hay gì gì đó, đây là ví dụ thôi - thiết bị mạng sẽ đáp trả lại gói ARP request kia bằng 01 gói tin ARP reply có chứa MAC add của nó).

Vấn đề rắc rối phát sinh từ chỗ cái thằng đi hỏi thì chả biết mặt thằng nó cần tìm méo tròn ra sao để mà kiểm tra coi nó có phải là thằng đang sở hữu IP 192.168.1.1 . Nên lúc này nếu có cái thằng giả mạo mắc dịch nào đó nó to mồm hơn, nó "gào to" hơn thằng thật thì cái thằng đi hỏi sẽ chỉ nghe được câu trả lời từ thằng giả mạo mắc dịch . Thế thì thằng đi hỏi dĩ nhiên là bị xí gạt, mà bị xí gạt rồi thì có bị dụ đưa tiền nó cũng đưa

Đặc biệt trong thực tế, khi không có thằng nảo đi hỏi vẫn có thằng rảnh việc đi vỗ vai từng thằng ( từng thiết bị mạng trong mạng LAN ) rồi bảo rằng "tao đang sở hữu IP 192.168.1.1 đó, khi nào cần thì cứ việc kiếm tao nhá", thằng kia lúc đầu không tin, nhưng bị nói mãi thì cũng phải tin ( ARP Reply flood )

Vậy thử đặt trường hợp nếu bạn cấp cho mỗi thiết bị mạng một cái danh bạ điện thoại thì sao ? ( tức là một bảng ARP ghi rõ rằng địa chỉ MAC nào sở hữu IP nào ) . Chuyện gì sẽ xảy ra  . Trong thực tế có áp dụng được không, khi áp dụng có thể gặp giới hạn nào không ? . Trong thực tế có áp dụng được không, khi áp dụng có thể gặp giới hạn nào không ?

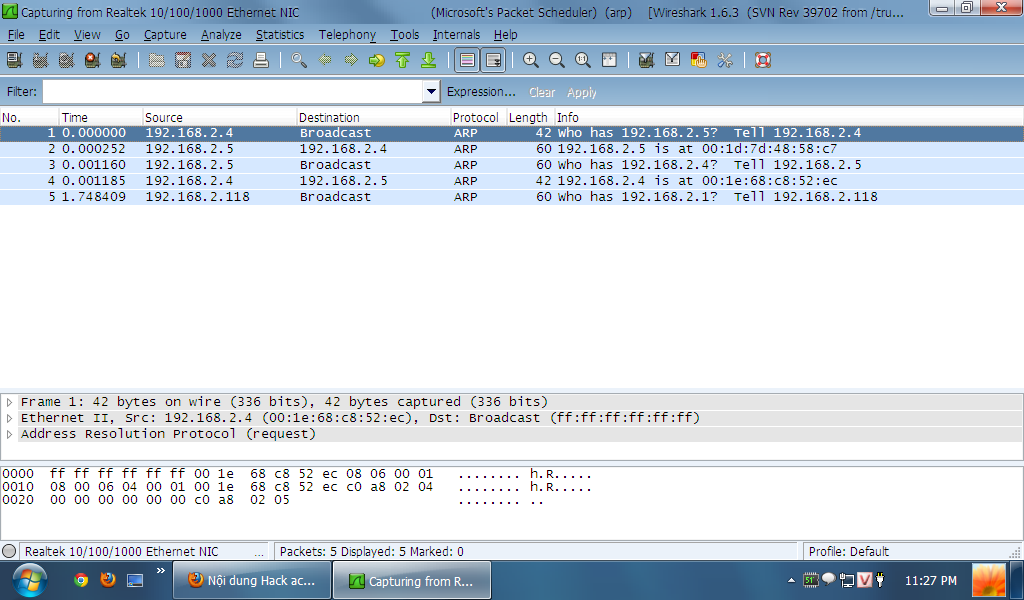

P/s: ai muốn coi các thiết bị mạng nói chuyện với nhau ra sao thì thử bật Wireshark như tôi đã hướng dẫn, lúc cấu hình trước khi sniff thì gõ trong phần filter là arp , thì sẽ thấy được cuộc nói chuyện của các thiết bị trong mạng, chúng rất con người

|

|

iJust clear, "What I need to do and how to do it"/i

br

brBox tán gẫu dời về: http://www.facebook.com/hvaonline |

|

|

|

| [Article] Hack account Facebook, Gmail, Yahoo bằng HTTP Session Sidejacking (p2) |

10/11/2011 00:27:52 (+0700) | #34 | 249690 |

mrro

Administrator

|

Joined: 27/12/2001 05:07:00

Messages: 745

Offline

|

|

mv1098 wrote:

mrro wrote:

MrKhoai wrote:

HTTPS không phải mặc định là tại vì thêm chữ "S". Một chữ thôi nhưng server và client phải làm việc nhiều lằm.

anh không nghĩ là server và client phải làm việc quá nhiều. nhiều site lơn trên thế giới bây giờ đã triển khai mặc định HTTPS cho nhiều dịch vụ lớn của họ. em xem thêm http://www.imperialviolet.org/2010/06/25/overclocking-ssl.html.

-m

Gần đây em đang bị 1 vấn đề về SSL trên website của mình

Nếu sử dụng các link internal mình có thể format thành "https" được. Nhưng nếu trong website có 1 link external format là "http" thì trình duyệt sẽ báo lỗi cert.

Ví dụ như Gmail cũng hay bị báo lỗi như thế này

Theo em nghĩ "https" sẽ được mở khi chúng ta vào những link yêu cầu nhập thông tin cá nhân trên 1 website là hợp lý nhất vì những trang đó ít khi kèm các link external ( ví dụ như : login, register... )

bạn xem thêm cái này http://googleonlinesecurity.blogspot.com/2011/06/trying-to-end-mixed-scripting.html.

-m |

|

http://tinsang.net

TetCon 2013 http://tetcon.org

Làm an toàn thông tin thì học gì?/hvaonline/posts/list/42133.html |

|

|

|

| [Article] Hack account Facebook, Gmail, Yahoo bằng HTTP Session Sidejacking (p2) |

10/11/2011 06:57:47 (+0700) | #35 | 249698 |

mrro

Administrator

|

Joined: 27/12/2001 05:07:00

Messages: 745

Offline

|

|

vd_ wrote:

@mrro

Xin ý kiến của mrro về nhận định ở trong blog post này http://vincent.bernat.im/en/blog/2011-ssl-dos-mitigation.html

Theo đó thì với tỷ lệ CPU giữa client : server thì việc client có thể làm tốn CPU của server khá nhiều. Như vậy thì chừng vài chục máy trạm là có thể làm quá tài server? DOS ở đây sẽ là DOS về CPU chứ không còn là network nữa.

tỉ lệ đó sẽ không quá lớn (65%, như trong bài mà bạn gửi) nếu bạn sử dụng các cipher như TLS_RSA_WITH_RC4_128_SHA, với chiều dài khoá RSA là 1024-bit. đây cũng là cipher mà các trang nhiều người truy cập sử dụng.

-m |

|

http://tinsang.net

TetCon 2013 http://tetcon.org

Làm an toàn thông tin thì học gì?/hvaonline/posts/list/42133.html |

|

|

|

| [Article] Hack account Facebook, Gmail, Yahoo bằng HTTP Session Sidejacking (p2) |

10/11/2011 07:01:19 (+0700) | #36 | 249699 |

Ninj@

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 26/06/2006 02:56:02

Messages: 2

Offline

|

|

| Để chống cái này em nghĩ chỉ cần logout (không phải tắt trình duyệt nhé, nhấn logout ở facebook) là xong. |

|

|

|

|

| [Article] Hack account Facebook, Gmail, Yahoo bằng HTTP Session Sidejacking (p2) |

10/11/2011 12:57:28 (+0700) | #37 | 249717 |

vaihiep

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 09/11/2011 22:13:36

Messages: 1

Offline

|

|

Sao em giải nén file anh đính kèm thì nó báo lỗi này vậy anh?

[/URL] |

|

|

|

|

| [Article] Hack account Facebook, Gmail, Yahoo bằng HTTP Session Sidejacking (p2) |

10/11/2011 15:16:00 (+0700) | #38 | 249721 |

![[Avatar] [Avatar]](/hvaonline/images/avatar/4dd20f1e87dfb889bc97230e2c87c6a5.png)

|

xnohat

Moderator

|

Joined: 30/01/2005 13:59:19

Messages: 1210

Location: /dev/null

Offline

|

|

Bồ click chạy hay giải nén vậy / cửa sổ ở trên thông báo là bồ đang click chạy nó (double click), đây là script của Grease Monkey nên không thể click chạy được cửa sổ ở trên thông báo là bồ đang click chạy nó (double click), đây là script của Grease Monkey nên không thể click chạy được |

|

iJust clear, "What I need to do and how to do it"/i

br

brBox tán gẫu dời về: http://www.facebook.com/hvaonline |

|

|

|

| [Article] Hack account Facebook, Gmail, Yahoo bằng HTTP Session Sidejacking (p2) |

10/11/2011 19:18:47 (+0700) | #39 | 249747 |

trungdzodzo

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 03/11/2011 00:24:44

Messages: 3

Offline

|

|

sao em mở config của cain ra thì không thấy card mạng nào hết

|

|

|

|

|

| [Article] Hack account Facebook, Gmail, Yahoo bằng HTTP Session Sidejacking (p2) |

10/11/2011 21:45:19 (+0700) | #40 | 249751 |

![[Avatar] [Avatar]](/hvaonline/images/avatar/4dd20f1e87dfb889bc97230e2c87c6a5.png)

|

xnohat

Moderator

|

Joined: 30/01/2005 13:59:19

Messages: 1210

Location: /dev/null

Offline

|

|

| Cần chạy Cain&Abel, Wireshark, dưới quyền của account Administrator |

|

iJust clear, "What I need to do and how to do it"/i

br

brBox tán gẫu dời về: http://www.facebook.com/hvaonline |

|

|

|

| [Article] Hack account Facebook, Gmail, Yahoo bằng HTTP Session Sidejacking (p2) |

10/11/2011 21:51:37 (+0700) | #41 | 249752 |

trungdzodzo

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 03/11/2011 00:24:44

Messages: 3

Offline

|

|

cảm ơn anh em làm được rồi, nhưng cái cảm giác vào nhà người ta không xin phép sao sao ấy  |

|

|

|

|

| [Article] Hack account Facebook, Gmail, Yahoo bằng HTTP Session Sidejacking (p2) |

10/11/2011 21:53:59 (+0700) | #42 | 249754 |

trungdzodzo

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 03/11/2011 00:24:44

Messages: 3

Offline

|

|

| có cách nào chống sniff cookies không anh? chứ thế này thì ai dám lên wifi quán nét nữa |

|

|

|

|

| [Article] Hack account Facebook, Gmail, Yahoo bằng HTTP Session Sidejacking (p2) |

11/11/2011 08:22:22 (+0700) | #43 | 249762 |

![[Avatar] [Avatar]](/hvaonline/images/avatar/4dd20f1e87dfb889bc97230e2c87c6a5.png)

|

xnohat

Moderator

|

Joined: 30/01/2005 13:59:19

Messages: 1210

Location: /dev/null

Offline

|

|

trungdzodzo wrote:

cảm ơn anh em làm được rồi, nhưng cái cảm giác vào nhà người ta không xin phép sao sao ấy

Tốt, có cái cảm giác này là rất tốt, rất quý, phải giữ lấy nó, vì còn nó thì còn phát triển được tri thức, còn không thì sẽ còn lạc lối

Thử nghiệm đâu phải cứ phải đi ra ngoài quán nét, tấn công người ta. Cài thêm 1 máy ảo trên máy tính của mình, rồi thử hijack lấy session của mình cũng được vậy

Còn việc chống Sidejacking. Dĩ nhiên là có cách chống, bồ hãy thử tìm hiểu rồi mang ra đây cùng bàn luận với mọi người  |

|

iJust clear, "What I need to do and how to do it"/i

br

brBox tán gẫu dời về: http://www.facebook.com/hvaonline |

|

|

|

| [Article] Hack account Facebook, Gmail, Yahoo bằng HTTP Session Sidejacking (p2) |

12/11/2011 10:11:41 (+0700) | #44 | 249809 |

tallica

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 07/12/2010 20:54:29

Messages: 1

Offline

|

|

E thao tác đúng như hướng dẫn của a, và đã làm nhiều lần.nhưng cửa sổ Wireshark Cookie Dump không hiện lên và cũng không có thông báo lỗi gì.

A có thể cho e biết vì sao được không?

E dùng bản firefox 3.6 |

|

|

|

|

| [Article] Hack account Facebook, Gmail, Yahoo bằng HTTP Session Sidejacking (p2) |

15/11/2011 19:54:01 (+0700) | #45 | 249974 |

![[Avatar] [Avatar]](/hvaonline/images/avatar/db2e68fbcbf44cab8b24080cd96a9451.png)

|

jerrykun

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 25/02/2011 18:01:09

Messages: 41

Location: error_log

Offline

|

|

@Xnohat,

Cám ơn anh về bài viết, em mở mang thêm được chút kiến thức quý báu. Mong bài viết kế tiếp của anh. |

|

| Health, Knowledge, Family has the same value ! |

|

|

|

| [Article] Hack account Facebook, Gmail, Yahoo bằng HTTP Session Sidejacking (p2) |

16/11/2011 11:20:33 (+0700) | #46 | 249992 |

thaobkc

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 14/11/2011 01:27:58

Messages: 1

Offline

|

|

cho e hỏi phương pháp này có áp đụng với các trang web khác được hay không vậy

|

|

|

|

|

| [Article] Hack account Facebook, Gmail, Yahoo bằng HTTP Session Sidejacking (p2) |

16/11/2011 17:12:31 (+0700) | #47 | 250001 |

![[Avatar] [Avatar]](/hvaonline/images/avatar/9fba8b145622ea2d5b6f29699b0c878d.png)

|

maitan_10000

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 12/02/2011 10:56:12

Messages: 43

Offline

|

|

| Cách này đã phổ biến từ 2 năm trước mà đến giờ vẫn sử dụng được rất tốt lại cực kỳ dể thực hiện, một người chả biết gì về CNTT như em cũng thực hiện được! Vậy từ phía người dùng thì có cách gì để phòng chống hiệu quả không anh xnohat? Mà hình như cách này bị mấy thằng Internet Security báo thì phải? |

|

|

|

|

| [Article] Hack account Facebook, Gmail, Yahoo bằng HTTP Session Sidejacking (p1) |

19/11/2011 16:46:08 (+0700) | #48 | 250129 |

![[Avatar] [Avatar]](/hvaonline/images/avatar/57272dfaf231392df67b92de6b865883.jpg)

|

manthang

Journalist

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 30/06/2008 16:36:58

Messages: 140

Offline

|

|

vd_ wrote:

@freakmind

Xin bạn nói rõ hơn việc 1 cert chỉ gắn với một ip và domain?

Theo tui nghĩ thì cert chỉ gắn với domain. Domain có thể có nhiều ip (load balancing).

Xin nói thêm nếu arp poison + sslstrip thì attacker có thể lấy được session cookie

mình bổ sung thêm là:

--> trường hợp 1 domain ánh xạ tới nhiều IP thì nếu mỗi IP được gán cho một máy riêng biệt thì trên mỗi máy cũng cần cài đặt chung 1 cái SSL Cert của domain đó.

Còn nếu chỉ có một máy lưu trữ nhiều website/domain khác nhau mà máy đó được gán nhiều IP (do có nhiều card mạng chẳng hạn) và mỗi website/domain chạy trên 1 IP riêng biệt thì vẫn có thể cài đặt nhiều SSL Cert cho từng website/domain trên cùng cái máy đó.

hơi rắc rối nhỉ :p |

|

| keep -security- in -mind- |

|

|

|

| [Article] Hack account Facebook, Gmail, Yahoo bằng HTTP Session Sidejacking (p2) |

21/11/2011 09:01:58 (+0700) | #49 | 250164 |

![[Avatar] [Avatar]](/hvaonline/images/avatar/f1aef84b0acb0c71b671de4d8a53dbbb.jpg)

|

TranbinhFPT

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 15/07/2011 00:06:41

Messages: 3

Offline

|

|

| Em thấy cái này được facebook phát hiện vào khoảng tháng 9 và cain & bell thì khá mạnh có thể thịt cả gmail, imap xác định names và pass |

|

| Tớ là của gió... chào cuộc đời vào mỗi ngày mới! |

|

|

|

| [Article] Hack account Facebook, Gmail, Yahoo bằng HTTP Session Sidejacking (p2) |

21/11/2011 22:36:24 (+0700) | #50 | 250194 |

![[Avatar] [Avatar]](/hvaonline/images/avatar/491e49edb00dc4382a6a6b0d88efaf58.jpg)

|

hanker12

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 07/11/2011 09:04:21

Messages: 20

Offline

|

|

| This post is set hidden by a moderator because it may be violating forum's guideline or it needs modification before setting visible to members. |

|

Delete quá khứ nào .....Reset hiện tại thôi ....Download tương lai...nữa chứ ....và cuối cùng là Update cuộc sống tiếp sau đó sẽ là Confirm lại hệ thống  ..... .....

Hack to Learn,Not Learn to Hack |

|

|

|

| [Article] Hack account Facebook, Gmail, Yahoo bằng HTTP Session Sidejacking (p2) |

30/11/2011 20:15:00 (+0700) | #51 | 250529 |

thieuquangbinh

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 26/11/2011 05:44:31

Messages: 1

Offline

|

|

bước ARP Poison Routing : trong tab ARP em bấm nút start thì phần ở trên chữ idle-->poisoning...

nhưng ở phần dưới nó lại ko có những dòng Full-routing.... (em đã chờ cho nó chạy khoảng 20 phút luôn) |

|

|

|

|

| [Article] Hack account Facebook, Gmail, Yahoo bằng HTTP Session Sidejacking |

26/12/2011 20:12:23 (+0700) | #52 | 251546 |

![[Avatar] [Avatar]](/hvaonline/images/avatar/9fba8b145622ea2d5b6f29699b0c878d.png)

|

maitan_10000

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 12/02/2011 10:56:12

Messages: 43

Offline

|

|

| Vẫn chưa biết cách phòng chống và phần 2 của bài viết! |

|

|

|

|

| [Article] Hack account Facebook, Gmail, Yahoo bằng HTTP Session Sidejacking |

27/12/2011 07:34:45 (+0700) | #53 | 251553 |

Cho tớ hỏi cái này, trong trường hợp đối phương sử dụng công cụ sniff để xác định và ăn cắp thông tin trong mạng. Nếu theo ví dụ mà xnohat đã nêu ra, là thằng giả mạo gào to hơn để lừa thằng thật. Thế thì nếu thằng thật cũng lừa thằng giả thì sao ?

Ý mình ở đây tức là bản thân thằng broadcast đã che giấu nó đi rồi. Bằng cách gán static ARP, disable Net Bios, thiết lập firewall cá nhân. Loại bỏ các gói ICMP, nói chung là làm mọi cách để tất cả mọi người trong mạng đó không thể lần ra nó, thậm chí là ping cũng không ? Thì liệu kẻ ăn cắp có thể mò ra không ?

Bản thân mình vẫn cảm thấy khá mù mờ về chuyện ăn cắp tài khoản FB trong mạng Lan này mặc dù đọc rất kỹ.

Mình hơi thắc mắc chuyện này, nếu như trong hệ thống mạng đó sử dụng cơ chế mã hoá gói tin thì có thể khắc phục được không ? Tức là mã hoá gói tin từ client --> Gateway thì liệu có khả năng vẫn bị đánh cắp thông tin ? Đối với 1 số đơn vị không có điều kiện để sở hữu các thiết bị thông minh có khả năng tránh flood ARP cũng như giả Mac, thì liệu còn cách nào để đỡ vụ này ? Nếu mình sử dụng tất cả IP động được tập trung quản lý bởi DHCP server và DNS server thì liệu có tránh được hay không ? |

|

| Tất cả chỉ là phỏng đoán - các bác Đao Hạ lưu tình |

|

|

|

| [Article] Hack account Facebook, Gmail, Yahoo bằng HTTP Session Sidejacking |

28/12/2011 09:47:54 (+0700) | #54 | 251605 |

![[Avatar] [Avatar]](/hvaonline/images/avatar/c5c9c5bfc1f85bac5879037b99bcd2dd.jpg)

|

_KjlL_

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 04/11/2009 21:21:46

Messages: 137

Offline

|

|

To:peter_nguyen1405Cái xnohat trình bầy dạng giống như MIT đó bạn.Ý bạn gào to ở đây là gửi nhiều bản tìn BROADCAST ra ngoài mạng phải ko ??A ( Thật ) , B ( Giả ) 2 thằng này đều gửi bản tin BROADCAST .

peter_nguyen1405 wrote:

Ý mình ở đây tức là bản thân thằng broadcast đã che giấu nó đi rồi. Bằng cách gán static ARP, disable Net Bios, thiết lập firewall cá nhân. Loại bỏ các gói ICMP, nói chung là làm mọi cách để tất cả mọi người trong mạng đó không thể lần ra nó, thậm chí là ping cũng không ? Thì liệu kẻ ăn cắp có thể mò ra không ?

>>>> h 2 thằng đều gửi BROADCAST thế bạn muốn nói là A hay B ??

Nếu là A ở đây thì sẽ không bị ảnh hưởng bởi bản tin BROADCAST ( ARP ) nếu đã gán Static .

Mượn tạm 1 hình của xnohat

Câu trả lời là hoàn toàn được bạn ạ .

peter_nguyen1405 wrote:

Mình hơi thắc mắc chuyện này, nếu như trong hệ thống mạng đó sử dụng cơ chế mã hoá gói tin thì có thể khắc phục được không ? Tức là mã hoá gói tin từ client --> Gateway thì liệu có khả năng vẫn bị đánh cắp thông tin ? Đối với 1 số đơn vị không có điều kiện để sở hữu các thiết bị thông minh có khả năng tránh flood ARP cũng như giả Mac, thì liệu còn cách nào để đỡ vụ này ? Nếu mình sử dụng tất cả IP động được tập trung quản lý bởi DHCP server và DNS server thì liệu có tránh được hay không ?

Cái này phía trên a Kyo đã nói rồi bạn ạ .

Ky0 wrote:

Bạn gắn static arp cho router hay client? Router của bạn của hãng nào, thuộc dòng nào? bạn cấu hình nó ra sao?

=> Nếu dùng static ARP cho cả client và router thì không thể poison ARP nữa, nhưng gói tin vẫn có nguy cơ bị sniff

Để phòng tránh thì tốt nhất là dùng tính năng port security trên Switch (và chỉ có một máy tính nối trực tiếp đến port được bật tính năng port security) đồng thời dùng arp tĩnh cho client và switch thì không có host nào có thể sniff cũng như poison được.

- Ky0 -

Còn nếu bạn ko có đồ switch cisco thì đành thủ công vậy .

Không thì dùng DHCP Reservation.

|

|

| ... |

|

|

|

| [Article] Hack account Facebook, Gmail, Yahoo bằng HTTP Session Sidejacking |

29/12/2011 13:50:21 (+0700) | #55 | 251647 |

Hôm nay thử làm chi tiết lại các bước, mình vẫn dừng lại ở bước dựng session. Cái grease monkey của mình vẫn chưa cài được cái script như xnohat trình bày ( chưa tải được). Nhưng mình vẫn sniff được username và password trước khi nó được mã hoá thành chuỗi các con số.

Chi tiết vụn vặt không cần bàn, nhưng dựa theo bạn Kill, mình thử trên 2 hệ thống, 1 là dựa vào 1 server trung gian giữa router và client. Kết quả là ko thể poison được. Nhưng khi gắn với router thì ra hết.

Vì thế nên mình thắc mắc, không có cách nào mã hoá được dữ liệu trước khi nó được send (dạng plaint text) trong mạng hay sao ? Ít ra cũng phải có cách nào đỡ được chứ, trong trường hợp cấu hình static cho router và client không hiệu quả ? |

|

| Tất cả chỉ là phỏng đoán - các bác Đao Hạ lưu tình |

|

|

|

| [Article] Hack account Facebook, Gmail, Yahoo bằng HTTP Session Sidejacking |

29/12/2011 17:19:22 (+0700) | #56 | 251657 |

![[Avatar] [Avatar]](/hvaonline/images/avatar/491e49edb00dc4382a6a6b0d88efaf58.jpg)

|

hanker12

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 07/11/2011 09:04:21

Messages: 20

Offline

|

|

| This post is set hidden by a moderator because it may be violating forum's guideline or it needs modification before setting visible to members. |

|

Delete quá khứ nào .....Reset hiện tại thôi ....Download tương lai...nữa chứ ....và cuối cùng là Update cuộc sống tiếp sau đó sẽ là Confirm lại hệ thống  ..... .....

Hack to Learn,Not Learn to Hack |

|

|

|

| [Article] Hack account Facebook, Gmail, Yahoo bằng HTTP Session Sidejacking |

31/12/2011 18:04:51 (+0700) | #57 | 251709 |

![[Avatar] [Avatar]](/hvaonline/images/avatar/c5c9c5bfc1f85bac5879037b99bcd2dd.jpg)

|

_KjlL_

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 04/11/2009 21:21:46

Messages: 137

Offline

|

|

Bạn có thể nói rõ hơn cho mình hiểu việc set arp static ở quán cafe là như nào ?

Mình công nhận nếu user set arp tới modem hay router thì việc ARP spoofing không còn tác dụng .

Còn thú thật việc quán care set tĩnh thì chưa rõ ntn

To: peter_nguyen1405 : Mình chưa test trên server trung gian nên ko dám phán bừa @@. |

|

| ... |

|

|

|

| [Article] Hack account Facebook, Gmail, Yahoo bằng HTTP Session Sidejacking |

31/12/2011 18:10:16 (+0700) | #58 | 251711 |

![[Avatar] [Avatar]](/hvaonline/images/avatar/c5c9c5bfc1f85bac5879037b99bcd2dd.jpg)

|

_KjlL_

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 04/11/2009 21:21:46

Messages: 137

Offline

|

|

Bạn có thể nói rõ hơn cho mình hiểu việc set arp static ở quán cafe là như nào ?

Mình công nhận nếu user set arp tới modem hay router thì việc ARP spoofing không còn tác dụng .

Còn thú thật việc quán care set tĩnh thì chưa rõ ntn

To: peter_nguyen1405 : Mình chưa test trên server trung gian nên ko dám phán bừa @@. |

|

| ... |

|

|

|

| [Article] Hack account Facebook, Gmail, Yahoo bằng HTTP Session Sidejacking |

01/01/2012 13:34:39 (+0700) | #59 | 251729 |

![[Avatar] [Avatar]](/hvaonline/images/avatar/4dd20f1e87dfb889bc97230e2c87c6a5.png)

|

xnohat

Moderator

|

Joined: 30/01/2005 13:59:19

Messages: 1210

Location: /dev/null

Offline

|

|

peter_nguyen1405 wrote:

Hôm nay thử làm chi tiết lại các bước, mình vẫn dừng lại ở bước dựng session. Cái grease monkey của mình vẫn chưa cài được cái script như xnohat trình bày ( chưa tải được). Nhưng mình vẫn sniff được username và password trước khi nó được mã hoá thành chuỗi các con số.

Chi tiết vụn vặt không cần bàn, nhưng dựa theo bạn Kill, mình thử trên 2 hệ thống, 1 là dựa vào 1 server trung gian giữa router và client. Kết quả là ko thể poison được. Nhưng khi gắn với router thì ra hết.

Vì thế nên mình thắc mắc, không có cách nào mã hoá được dữ liệu trước khi nó được send (dạng plaint text) trong mạng hay sao ? Ít ra cũng phải có cách nào đỡ được chứ, trong trường hợp cấu hình static cho router và client không hiệu quả ?

1. File tải script grease-monkey về hoàn toàn bình thường, file được đặt trên server của HVA

2. Tôi chưa rõ đoạn này "mình thử trên 2 hệ thống, 1 là dựa vào 1 server trung gian giữa router và client. Kết quả là ko thể poison được. Nhưng khi gắn với router thì ra hết." bồ thực ra muốn nói về điều gì, nên chưa thể đưa ra câu trả lời thoả đáng được.

3. Cách đỡ ? , đơn giản nhất có HTTPS , còn phức tạp hơn thì phải có các thiết bị mạng của hãng Cisco hoặc thiết lập một hệ thống đặc chủng để giám sát mạng và loại bỏ các máy tính đang thực hiện ARP Poisoning.

Cách dùng HTTPS là đơn giản nhất cho người dùng thông thường tự bảo vệ mình. Các quán cafe thì có thể (hoặc nên) in ra một bảng hướng dẫn người dùng tự set static MAC add của Gateway Router lên máy mình ( rất đơn giản )

Đây là lý do tôi không viết thêm phần 3 của loạt bài như dư định ban đầu, vốn sẽ viết về các cách tấn công thông dụng nhằm vô hiệu hoá biện pháp sử dụng HTTPS.

|

|

iJust clear, "What I need to do and how to do it"/i

br

brBox tán gẫu dời về: http://www.facebook.com/hvaonline |

|

|

|

| [Article] Hack account Facebook, Gmail, Yahoo bằng HTTP Session Sidejacking |

01/01/2012 23:02:03 (+0700) | #60 | 251738 |

xnohat wrote:

peter_nguyen1405 wrote:

Hôm nay thử làm chi tiết lại các bước, mình vẫn dừng lại ở bước dựng session. Cái grease monkey của mình vẫn chưa cài được cái script như xnohat trình bày ( chưa tải được). Nhưng mình vẫn sniff được username và password trước khi nó được mã hoá thành chuỗi các con số.

Chi tiết vụn vặt không cần bàn, nhưng dựa theo bạn Kill, mình thử trên 2 hệ thống, 1 là dựa vào 1 server trung gian giữa router và client. Kết quả là ko thể poison được. Nhưng khi gắn với router thì ra hết.

Vì thế nên mình thắc mắc, không có cách nào mã hoá được dữ liệu trước khi nó được send (dạng plaint text) trong mạng hay sao ? Ít ra cũng phải có cách nào đỡ được chứ, trong trường hợp cấu hình static cho router và client không hiệu quả ?

1. File tải script grease-monkey về hoàn toàn bình thường, file được đặt trên server của HVA

2. Tôi chưa rõ đoạn này "mình thử trên 2 hệ thống, 1 là dựa vào 1 server trung gian giữa router và client. Kết quả là ko thể poison được. Nhưng khi gắn với router thì ra hết." bồ thực ra muốn nói về điều gì, nên chưa thể đưa ra câu trả lời thoả đáng được.

3. Cách đỡ ? , đơn giản nhất có HTTPS , còn phức tạp hơn thì phải có các thiết bị mạng của hãng Cisco hoặc thiết lập một hệ thống đặc chủng để giám sát mạng và loại bỏ các máy tính đang thực hiện ARP Poisoning.

Cách dùng HTTPS là đơn giản nhất cho người dùng thông thường tự bảo vệ mình. Các quán cafe thì có thể (hoặc nên) in ra một bảng hướng dẫn người dùng tự set static MAC add của Gateway Router lên máy mình ( rất đơn giản )

Đây là lý do tôi không viết thêm phần 3 của loạt bài như dư định ban đầu, vốn sẽ viết về các cách tấn công thông dụng nhằm vô hiệu hoá biện pháp sử dụng HTTPS.

1 : Mình sẽ load cái này ngay khi có thể

2 : Mình có cấu hình thử 1 cái server làm router trung gian giữa client và router thật. Thực tế là khi làm điều này, mình không thể poison ARP được. Nói thẳng ra, thì tín hiệu luôn là Idle chứ không chuyển sang poisonous như bài viết của bạn. Do mình tập trung dữ liệu IP về máy trung gian đó hết

3 : Mình vẫn mơ màng về chỗ này, không bàn đến các vấn đề thiết bị, chỉ nói về HTTPS mà thôi. Mình nhận thấy HTTPS ngoại trừ các dịch vụ E-banking, mail, còn thì gần như đều ít sử dụng, mặc dù ưu điểm của nó là không thể chối cãi.

Mình hỏi bồ chuyện này. Mình không biết các cách tấn công thông dụng mà bồ nói là gì, nhưng nếu sử dụng HTTPS ( như kiểu FB và Zing đang sử dụng), việc tấn công dựa vào flash player có thực thi được không ? Nếu được, thì theo bồ có cách nào hạn chế nó không ?

|

|

| Tất cả chỉ là phỏng đoán - các bác Đao Hạ lưu tình |

|

|

|

|

|

|

| Users currently in here |

|

1 Anonymous

|

|

Powered by JForum - Extended by HVAOnline

hvaonline.net | hvaforum.net | hvazone.net | hvanews.net | vnhacker.org

1999 - 2013 ©

v2012|0504|218|

|

|

.....

.....

.....

.....

![[digg] [digg]](/hvaonline/templates/viet/images/digg.gif)

![[delicious] [delicious]](/hvaonline/templates/viet/images/delicious.gif)

![[google] [google]](/hvaonline/templates/viet/images/google.gif)

![[yahoo] [yahoo]](/hvaonline/templates/viet/images/yahoo.gif)

![[technorati] [technorati]](/hvaonline/templates/viet/images/technorati.gif)

![[reddit] [reddit]](/hvaonline/templates/viet/images/reddit.gif)

![[stumbleupon] [stumbleupon]](/hvaonline/templates/viet/images/stumbleupon.gif)

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif)

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

. Trong thực tế có áp dụng được không, khi áp dụng có thể gặp giới hạn nào không ?

. Trong thực tế có áp dụng được không, khi áp dụng có thể gặp giới hạn nào không ?

cửa sổ ở trên thông báo là bồ đang click chạy nó (double click), đây là script của Grease Monkey nên không thể click chạy được

cửa sổ ở trên thông báo là bồ đang click chạy nó (double click), đây là script của Grease Monkey nên không thể click chạy được