| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

30/08/2011 16:25:40 (+0700) | #781 | 246228 |

PXMMRF

Administrator

|

Joined: 26/09/2002 07:17:55

Messages: 946

Offline

|

|

mv1098 wrote:

PXMMRF wrote:

Vị trí đia lý của một webserver cơ bản dưa vào vị trí của IP network.

Tôi sử dụng một phần mềm chuyên dùng của một công ty. Công ty này có một cơ sở dữ liệu rất lớn, thu gom thông tin IP network của các quốc gia trên TG và luôn đươc cập nhật. Giá mua cơ sở dữ liệu đầy đủ và luôn được cập nhật lên tới vài ngàn USD.

IP network database của tôi đã cũ (xin được, không có tiền mua) nên luôn phải đối chiếu, so sánh với các nguồn thông tin khác, kể cả check vào website tìm vài thông tin liên quan, nếu may thì có.

Vì vậy việc xác dịnh chính xác vị trí địa lý một IP hay một webserver trong không ít trường hợp không dễ chút nào. Sai sót có thể xảy ra.

Anh có thể dùng ip2location.com để xác định địa chỉ vật lý của ip. Trang web này cung cấp thông tin về ip khá uy tín, 1 database full info của nó cũng tầm 1599/server

Mình cũng thường tham khảo website này, nhưng chỉ để so sánh. Nhưng đó là một website khá tốt.

Nói chung về các phương diện kiểm tra trên mang mình cố tìm và dùng những phần mêm Pro, chuyên nghiệp, hạng nhất (có soft giá chính thức đến vài trăm ngàn USD. Mình tìm phiên bản cũ rồi tìm cách update nó lên để tạm dùng). Tất nhiên là không thể mua chúng một cách chính thức.

Trường hợp khác, có khi phải mua hàng trăm đĩa CD loại 6K, nay có chỗ tăng lên 8K (vì inflation) mới tìm ra cái soft. mình cần. Hoặc tìm trên mạng và rồi phải sống chung với virus. Trang crack nào cũng có cài mã độc cả |

|

The absence of disagreement is not harmony, it's apathy.

(Socrates)

Honest disagreement is often a good sign of progress.

(Mahatma Gandhi)

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

30/08/2011 16:35:29 (+0700) | #782 | 246229 |

template

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 25/07/2011 02:18:47

Messages: 16

Offline

|

|

PXMMRF wrote:

Có bạn trong một bài viết trong topic nay vẩn còn cho, hay ám chỉ là các CA mạng Việt nam tổ chức tấn công DDoS vừa qua trên mang, hay cho là các thành viên STL là CA mạng VN thì có lẽ họ không đọc kỹ các bài viết trong topic này, hay đọc mà không hiểu. Chẳng lẽ CA mạng VN lại tấn công liên tục, ác liệt vào VIETNAMNET, một cơ quan truyền thông quan trong của nhà nước, chính quyền VN à?

1 mặt thì tấn công website lề trái, 1 mặt thì tấn công lề phải (Vietnamnet). Vậy mục đích của họ là gì? Vì bọn TQ có liên quan gì đến việc "ổn định chính trị" của Việt Nam cả. Nếu là TQ đánh vào cơ sở hạ tầng VN. Tại sao cơ quan nhà nước ta ko dám lên tiếng? |

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

30/08/2011 17:09:21 (+0700) | #783 | 246231 |

PXMMRF

Administrator

|

Joined: 26/09/2002 07:17:55

Messages: 946

Offline

|

|

conmale wrote:

PXMMRF wrote:

texudo wrote:

PXMMRF wrote:

Có bạn trong một bài viết trong topic nay vẩn còn cho, hay ám chỉ là các CA mạng Việt nam tổ chức tấn công DDoS vừa qua trên mang, hay cho là các thành viên STL là CA mạng VN thì có lẽ họ không đọc kỹ các bài viết trong topic này, hay đọc mà không hiểu. Chẳng lẽ CA mạng VN lại tấn công liên tục, ác liệt vào VIETNAMNET, một cơ quan truyền thông quan trong của nhà nước, chính quyền VN à?

Thực ra xác định ai là người chủ đạo tấn cống VNN đã khá rõ ràng rồi, nhưng nói CA mạng VN không dính dáng tới thì là chưa chắc chắn. VN bây giờ nhiều phe phái, bè cánh và lợi ích.

Có thể có phe phái, nhóm lơi ích. Nhưng thưc tế không có phe nhóm nào lai dám, hay dại gì làm các hành động ảnh hưởng đến kết cấu hạ tầng vật chất, kỹ thuật của đất nước (cũng là của nhân dân với tư cách là người đóng thuế để xây dựng các hạ tầng ấy). Nếu hành động, họ (phe, nhóm) chỉ có thể làm các việc khác.

Nếu có một số người làm tay sai cho nước ngoài, phá hoại đất nước, thì đó lai là chuyện hoàn toàn khác. Nghĩa là họ không còn nằm trong các phe nhóm khác nhau trong nôi bộ một đất nước, một nhà nước. Mà họ đã thuôc một thế lưc ngoại bang.

Chào anh PXMMRF,

....................................................................................................................

Nếu stl là tay sai của thế lực nào đó của ngoại bang, tại sao những nguồn thông tin chính thức và các cơ quan chức năng hoàn toàn im lặng? Tại sao "trung tâm an ninh mạng" to lớn như vậy hoàn toàn im hơi lặng tiếng? Tại sao cho đến bây giờ, vietnamnet vẫn bị tấn công và từ hồi đầu 2010, khi vietnamnet bị tấn công vẫn hoàn toàn không có bất cứ một thông tin nào chính thức công bố về những hoạt động trái với pháp luật của nhóm tấn công? Nước Việt Nam không đủ sức truy lùng và lên tiếng về những hành vi phạm pháp và đen tối của thế lực ngoại bang kia sao?

Đó cũng là những câu hỏi mà tôi luôn trăn trở.

Nay tình hình đã sáng ra, thông qua các phân tích của HVA vừa qua.

"Trung tâm an ninh mạng" chỉ là một đơn vị hoạt đông theo kiểu hành chính. Biên chế của họ ít, nên không thể làm được các việc quan trọng, đòi hỏi nhiều công sức. Họ làm được gì các năm qua, thì ta đã thấy.

Còn các bác ở vietnamnet có vẻ đang lúng túng. Chuyển từ báo in sang báo mạng, họ găp nhiều khó khăn và có thể vẫn làm việc theo cơ chế cũ kỹ. Ban Tổng biên tập của họ dường như không co các chuyên gia tầm cỡ về IT để có thể chỉ đạo và đưa ra các chính sách kỹ thuật, bảo mật hơp lý. Vietnamnet tăng trưởng quá nhanh, nhưng lại không cân đối với trình độ và năng lưc quản lý mạng, IT, vốn còn lạc hậu, không theo kip.

Họ quản lý rất nhiều IP tĩnh nhưng việc bố trí các website và sử dụng khối IP đó một cách hợp lý thì lại đang có vấn đề. Khi bị tấn công DDoS, thay vì họ phải bố trí lại kết cấu hạ tầng mạng một cách hợp lý hơn, thì họ lai đưa các web server NGINX vào để thay thế Apache, hay làm một chốt chặn đầu vào, trong khi NGINX có một lỗi chết người là lỗi buffer overflow liên quan đến khả năng lọc input data của nó khá kém và hay có lỗi. Một số chuyên gia quốc tế nói là NGINX thường chỉ được các tổ chức tội phạm ưa dùng vì có thể "đánh nhanh rút nhanh".

Với khả năng tài chính dồi dào, vietnamnet hoàn toàn có thể nhờ AkamaiTechnologies hỗ trợ và quản lý hệ thống để loại trừ tác hai của DDoS, như nhiều công ty lớn hay rất lớn của Mỹ đã nhờ, nhưng họ lại chưa làm. Không rõ tai sao... vân vân.

Cũng có một điều là các công ty, xí nghiệp, tổ chức của VN thường có bệnh thành tích. Và vì vậy họ thường giấu kín các khuyết điểm, không muốn nói ra các khó khăn. Sơ bị trên đánh giá là thiếu năng lưc hoan thành nhiệm vụ....

Mà có nhờ ai, thì họ phải tìm những cơ quan lớn, cơ quan cấp trên (như Bộ Khoa học công nghệ chẳng hạn). Ai lai nhờ HVA, sợ mang tiếng. Thế đấy. Hi hì.

Tôi cũng nghĩ là các thành viên STL là người VN 100%, như chính chúng ta. Chỉ có tổ chức lãnh đạo, trả lương và điều khiển, hướng dẫn KT cho họ là các bác TQ thôi.

|

|

The absence of disagreement is not harmony, it's apathy.

(Socrates)

Honest disagreement is often a good sign of progress.

(Mahatma Gandhi)

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

30/08/2011 17:34:01 (+0700) | #784 | 246232 |

![[Avatar] [Avatar]](/hvaonline/images/avatar/e8375d7a314f90b055b048dbbf80f82b.jpg)

|

mylove14129

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 27/04/2008 19:07:19

Messages: 106

Offline

|

|

Vấn đề chính trị là một vấn đề vô cùng nhạy cảm. Bác Tàu thì vốn nổi tiếng với những trò thâm độc.

@PXMMRF : Phân tích của a e thấy rất hợp lý, quả thật từ đầu tới giờ hình như rất nhiều người đang theo dõi topic này đều có một suy nghĩ " những người tấn công các trang web lề trái thì ắt phải là những người thuộc lề phải" nhưng xét về phương diện của cả một quốc gia( về mặt khả năng, tiềm lực ,...), giữa các quốc gia với nhau thì có thể sẽ nhìn thông suốt hơn về vấn đề này.

@All : STL không phải là những coder nhãi nhép, vr của họ cũng không phải là những con vr tầm thường, họ là một tổ chức chặt chẽ. Đừng nên coi thường khả năng coder của họ tuy nhiên cũng không nên sợ họ. Còn có a TQN, PXMMRF, Conmale,... sẽ đứng ra vạch mặt họ. Chúc các a thành công. |

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

30/08/2011 17:46:13 (+0700) | #785 | 246234 |

![[Avatar] [Avatar]](/hvaonline/images/avatar/089f41810321eefc3f4eef5d4a388e42.png)

|

conmale

Administrator

|

Joined: 07/05/2004 23:43:15

Messages: 9353

Location: down under

Offline

|

|

PXMMRF wrote:

Đó cũng là những câu hỏi mà tôi luôn trăn trở.

Nay tình hình đã sáng ra, thông qua các phân tích của HVA vừa qua.

"Trung tâm an ninh mạng" chỉ là một đơn vị hoạt đông theo kiểu hành chính. Biên chế của họ ít, nên không thể làm được các việc quan trọng, đòi hỏi nhiều công sức. Họ làm được gì, thì ta đã thấy.

Hè hè, còn HVA của mình thì sao anh? HVA mình chỉ có "biên chế" tiền túi và thời gian cá nhân bỏ ra mà thôi  . Biên chế của mấy anh em HVA còn eo hẹp thua "trung tâm an ninh mạng" cả trăm lần nhưng cho đến nay, HVA đã làm những gì? Điều này anh em nào công tâm nhìn vô cũng thấy. Em không có ý trách "trung tâm an ninh mạng" và cũng chẳng có ý so sánh. Em chỉ muốn nói rằng, nếu muốn làm thì đã làm được và làm xong rồi. . Biên chế của mấy anh em HVA còn eo hẹp thua "trung tâm an ninh mạng" cả trăm lần nhưng cho đến nay, HVA đã làm những gì? Điều này anh em nào công tâm nhìn vô cũng thấy. Em không có ý trách "trung tâm an ninh mạng" và cũng chẳng có ý so sánh. Em chỉ muốn nói rằng, nếu muốn làm thì đã làm được và làm xong rồi.

PXMMRF wrote:

Còn các bác ở vietnamnet có vẻ đang lúng túng. Chuyển từ báo in sang báo mạng, họ găp nhiều khó khăn và có thể vẫn làm việc theo cơ chế cũ kỹ. Ban Tổng biên tập của họ dường như không co các chuyên gia tầm cỡ về IT để có thể chỉ đạo và đưa ra các chính sách kỹ thuật, bảo mật hơp lý. Vietnamnet tăng trưởng quá nhanh, nhưng lại không cân đối với trình độ và năng lưc quản lý mạng, IT, vốn còn lạc hậu, không theo kip.

Họ quản lý rất nhiều IP tĩnh nhưng việc bố trí các website và sử dụng khối IP đó một cách hợp lý thì lại đang có vấn đề. Khi bị tấn công DDoS, thay vì họ phải bố trí lại kết cấu hạ tầng mạng một cách hợp lý hơn, thì họ lai đưa các web server NGINX vào để thay thế Apache, hay làm một chốt chặn đầu vào, trong khi NGINX có một lỗi chết người là lỗi buffer overflow liên quan đến khả năng lọc input data của nó khá kém và hay có lỗi. Một số chuyên gia quốc tế nói là NGINX thường chỉ được các tổ chức tội phạm ưa dùng vì có thể "đánh nhanh rút nhanh".

Với khả năng tài chính dồi dào, vietnamnet hoàn toàn có thể nhờ AkamaiTechnologies hỗ trợ và quản lý hệ thống để loại trừ tác hai của DDoS, như nhiều công ty lớn hay rất lớn của Mỹ đã nhờ, nhưng họ lại chưa làm. Không rõ tai sao... vân vân.

Theo em khảo sát (và theo một số thông tin nội bộ), vietnamnet có đủ kinh phí để kiện toàn một hệ thống báo chí mạng có bài bản và vững vàng. Tuy nhiên, chuyện ở đây không phải là chuyện phê bình hay đánh giá khía cạnh kỹ thuật IT của vietnamnet mà là chuyện vietnamnet bị đánh triền miên nhưng chính trên trang vietnamnet cũng đưa tin qua loa. Ngay trên trang thanhnien còn đưa tin là "vietnamnet bị đánh nhẹ"  . Tại sao? Đầu năm 2010 và lần này, vietnamnet không hề bị "đánh nhẹ". Nếu cho rằng botnet đánh HVA ngang ngửa botnet đánh vietnamnet thì em tin rằng ở thời điểm cao độ, vietnamnet đón nhận ít nhất là 500Mbit DDoS chớ không ít hơn. Đây không thể được xem là nhẹ. Nếu vietnamnet không muốn tuyên bố chính thức (vì lý do nào đó) thì đó là quyền của họ nhưng điều này không có nghĩa rằng thực tế sự việc là "nhẹ" bởi vì anh em ta là dân kỹ thuật, anh em ta không thể chấp nhận những điều không đúng thực tế. . Tại sao? Đầu năm 2010 và lần này, vietnamnet không hề bị "đánh nhẹ". Nếu cho rằng botnet đánh HVA ngang ngửa botnet đánh vietnamnet thì em tin rằng ở thời điểm cao độ, vietnamnet đón nhận ít nhất là 500Mbit DDoS chớ không ít hơn. Đây không thể được xem là nhẹ. Nếu vietnamnet không muốn tuyên bố chính thức (vì lý do nào đó) thì đó là quyền của họ nhưng điều này không có nghĩa rằng thực tế sự việc là "nhẹ" bởi vì anh em ta là dân kỹ thuật, anh em ta không thể chấp nhận những điều không đúng thực tế.

PXMMRF wrote:

Cũng có một điều là các công ty, xí nghiệp, tổ chức của VN thường có bệnh thành tích. Và vì vậy họ thường giấu kín các khuyết điểm, không muốn nói ra các khó khăn. Sơ bị trên đánh giá là thiếu năng lưc hoan thành nhiệm vụ....

Mà có nhờ ai, thì họ phải tìm những cơ quan lớn, cơ quan cấp trên (như Bộ Khoa học công nghệ chẳng hạn). Ai lai nhờ HVA, sợ mang tiếng. Thế đấy. Hi hì.

Đây là chuyện nhức nhối và đây là chuyện cần phải thay đổi tận gốc. Như em đã có lần nhận xét rằng, những vết thương ung mủ không chịu chữa trị thì dần dần sẽ dẫn đến hoại thư cho cả một cơ thể là vậy. Bịnh thành tích là hội chứng của sự mặc cảm, sự sợ hãi sự thật và thói quen che đậy. Những căn bịnh này dần dần sẽ huỷ hoại sự thật, huỷ hoại đức tính trung thực, huỷ hoại lòng dũng cảm đối diện với thiếu sót để thay đổi và phát triển. Đây không phải là chuyện đùa nữa rồi.

PXMMRF wrote:

Tôi cũng nghĩ là các thành viên STL là người VN 100%, như chính chúng ta. Chỉ có tổ chức lãnh đạo, trả lương và điều khiển, hướng dẫn KT cho họ là các bác TQ thôi.

Cho đến nay, em chưa tìm ra bất cứ một giềng mối nào chứng minh có sự liên can đến tổ chức lãnh đạo của stl là các bác TQ. Theo em thấy, đây cũng chỉ là speculation thôi chớ chưa có gì chắc chắn hết. Nếu em có tư cách pháp nhân như đại diện của một tổ chức chính thức của nhà nước (như vncert hoặc bộ viễn thông chẳng hạn) thì em thừa sức truy ra nguồn gốc lãnh đạo của stl là ai. |

|

| What bringing us together is stronger than what pulling us apart. |

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

30/08/2011 20:07:11 (+0700) | #786 | 246242 |

chieutuongtu

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 18/12/2007 21:40:23

Messages: 7

Offline

|

|

bolzano_1989 wrote:

Cụ thể là bạn scan và gửi 3 log Autoruns, Autorunsc (Autoruns command-line) và TCPView cho mình theo đúng hướng dẫn ở các bài viết sau:

Hướng dẫn scan và gửi log Autoruns

http://support.cmclab.net/vn/tut0rial/huong-dan-scan-va-gui-log-autoruns/

Hướng dẫn scan và gửi log Autorunsc (Autoruns command-line)

http://support.cmclab.net/vn/tut0rial/huong-dan-scan-va-gui-log-autorunsc-(autoruns-command-line)/

Hướng dẫn scan và gửi log TCPView

http://support.cmclab.net/vn/tut0rial/h4327899ng-d7851n-scan-v224-g7917i-log-tcpview/

Em gởi anh các file theo hướng dẫn a gởi.

http://www.mediafire.com/?ua2xhwjvhxuz8w9

Tuy nhiên có bước thứ 2, e tạo file Autorunsc.bat - Copy vào thư mục chứa autorunsc.exe - sau đó chạy file .bat thì nó chạy như hình (e add trong file rar đã dẫn link ở trên) sau đó nó tự đóng lại mà k tạo ra 2 file log autorunsc_result.txt và autorunsc_result.csv như anh nói.

PS: cái còm e gởi hồi trưa là lúc đang ở trường. Lúc làm cái này e lại đang ở nhà và e lại vào blogspot bình thường. Hik |

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

30/08/2011 21:07:08 (+0700) | #787 | 246246 |

template

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 25/07/2011 02:18:47

Messages: 16

Offline

|

|

| Không ai giải thích đc dùm tôi tại sao họ lại tấn công vào web lề trái như danlambao? |

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

30/08/2011 22:17:24 (+0700) | #788 | 246249 |

TQN

Elite Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 29/06/2006 22:28:01

Messages: 888

Location: Biết làm chi ?

Offline

|

|

http://analysis.avira.com/samples/details.php?uniqueid=KcAZAjtnOS4VD6kgfsrWYGchX1gq6Lvn

Kể ra up cũng khá nhiều, và hầu hết đã bị Avira chụp hết, ngay cả cái IAStor cũng đã được đưa vào danh sách.

Avira số 1, KAV+MS số 2. Bỏ công sức ra viết mail cũng đáng. |

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

30/08/2011 22:30:27 (+0700) | #789 | 246250 |

weasel1026789

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 25/06/2011 23:51:19

Messages: 10

Offline

|

|

| Mình có thắc mắc là sau khi diệt xong hết bot của STL thì phải mất bao lâu chúng mới có lại 1 botnet mới? |

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

30/08/2011 23:05:49 (+0700) | #790 | 246251 |

![[Avatar] [Avatar]](/hvaonline/images/avatar/3099a4ec6dc1da1e77c1b4070c7aa9b8.jpg)

|

bolzano_1989

Journalist

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 30/01/2007 12:49:15

Messages: 1406

Offline

|

|

chieutuongtu wrote:

bolzano_1989 wrote:

Cụ thể là bạn scan và gửi 3 log Autoruns, Autorunsc (Autoruns command-line) và TCPView cho mình theo đúng hướng dẫn ở các bài viết sau:

Hướng dẫn scan và gửi log Autoruns

http://support.cmclab.net/vn/tut0rial/huong-dan-scan-va-gui-log-autoruns/

Hướng dẫn scan và gửi log Autorunsc (Autoruns command-line)

http://support.cmclab.net/vn/tut0rial/huong-dan-scan-va-gui-log-autorunsc-(autoruns-command-line)/

Hướng dẫn scan và gửi log TCPView

http://support.cmclab.net/vn/tut0rial/h4327899ng-d7851n-scan-v224-g7917i-log-tcpview/

Em gởi anh các file theo hướng dẫn a gởi.

http://www.mediafire.com/?ua2xhwjvhxuz8w9

Tuy nhiên có bước thứ 2, e tạo file Autorunsc.bat - Copy vào thư mục chứa autorunsc.exe - sau đó chạy file .bat thì nó chạy như hình (e add trong file rar đã dẫn link ở trên) sau đó nó tự đóng lại mà k tạo ra 2 file log autorunsc_result.txt và autorunsc_result.csv như anh nói.

PS: cái còm e gởi hồi trưa là lúc đang ở trường. Lúc làm cái này e lại đang ở nhà và e lại vào blogspot bình thường. Hik

Bạn đã tạo file Autorunsc.bat có nội dung không đúng với hướng dẫn rồi. |

|

Kiểm tra các file bạn nghi ngờ có virus:

http://goo.gl/m3Fb6C

http://goo.gl/EqaZt

http://goo.gl/gEF8e

Nhận mẫu virus qua FB: http://goo.gl/70Xo23

HVA Malware Response Team: kiemtravirus@gmail.com

Trợ giúp diệt virus: http://goo.gl/2bqxY |

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

31/08/2011 05:52:18 (+0700) | #791 | 246257 |

![[Avatar] [Avatar]](/hvaonline/images/avatar/089f41810321eefc3f4eef5d4a388e42.png)

|

conmale

Administrator

|

Joined: 07/05/2004 23:43:15

Messages: 9353

Location: down under

Offline

|

|

weasel1026789 wrote:

Mình có thắc mắc là sau khi diệt xong hết bot của STL thì phải mất bao lâu chúng mới có lại 1 botnet mới?

Theo tớ thấy, với tình hình xài đồ crackz, xài warez và ý thức về vấn đề bảo mật thông tin của người dùng còn quá kém như hiện tại thì việc hình thành một botnet có lẽ chỉ mất vài tuần hoặc chậm lắm là vài tháng. |

|

| What bringing us together is stronger than what pulling us apart. |

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

31/08/2011 07:33:03 (+0700) | #792 | 246263 |

![[Avatar] [Avatar]](/hvaonline/images/avatar/ecd5b6ed957095d3f3e26a952f61414a.png)

|

crc32

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 03/10/2008 21:56:29

Messages: 31

Offline

|

|

| Tin buồn cho stl là AVAST! cũng vừa mới chộp cổ mớ malwares trong iTunes.rar. |

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

31/08/2011 07:46:20 (+0700) | #793 | 246266 |

TQN

Elite Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 29/06/2006 22:28:01

Messages: 888

Location: Biết làm chi ?

Offline

|

|

Đi đâu cũng gặp Internet Download Manager và Unikey. Chỉ cầy cài cắm malware vào 2 app này là đủ rồi. Bà con nào đang dùng IDM crack + Unikey download tùm lum trên mạng về làm ơn remove, delete, kill, uninstall ngay.

Nếu dùng Firefox như tôi thì dùng cái Addon DownThemAll cũng rất tốt rồi.

Cậu chieutuongtu làm ơn xoá giùm 2 soft trên:

IDM: c:\program files (x86)\internet download manager\idman.exe

Unikey: e:\softwares\linh tinh\unikey40rc2-1101-win64\unikeynt.exe: Ông này là virus thứ thiệt, tôi đã từng phân tích nó.

Cậu tìm, zip lại và up lên mediafire các file sau:

1. c:\users\minh dtu\appdata\local\google\update\googleupdate.exe

2. c:\program files (x86)\dell datasafe local backup\components\scheduler\launcher.exe

3. c:\program files (x86)\common files\adobe\switchboard\switchboard.exe

4. c:\program files (x86)\quicktime\qttask.exe

5. c:\program files (x86)\poweriso\pwrisovm.exe

6. c:\program files (x86)\common files\nokia\mplatform\nokiamserver.exe

7. c:\program files (x86)\dell webcam\dell webcam central\webcamdell2.exe

8. c:\program files (x86)\internet download manager\idman.exe

Trong đám này, có 3 file nghi ngờ nhất là googleupdate.exe, switchboard.exe, idman.exe. Hầu như log AutoRuns nào tôi cũng thấy.

PS: Ngày hôm qua tình cờ đọc một bài viết của đám 29A public trên mạng, tụi nó đã có thể extract digital signature từ 1 file sạch và ghép vào 1 file malware của tụi nó. Thằng Nga này còn cung cấp source C + exe luôn.

Bởi vậy, không tin cái gì được cả. Thời buổi đão lộn ! |

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

31/08/2011 08:05:37 (+0700) | #794 | 246269 |

![[Avatar] [Avatar]](/hvaonline/images/avatar/37c429609aa5ffe35484714281ebcb23.jpg)

|

tranvanminh

HVA Friend

|

Joined: 04/06/2003 06:36:35

Messages: 516

Location: West coast

Offline

|

|

TQN wrote:

PS: Ngày hôm qua tình cờ đọc một bài viết của đám 29A public trên mạng, tụi nó đã có thể extract digital signature từ 1 file sạch và ghép vào 1 file malware của tụi nó. Thằng Nga này còn cung cấp source C + exe luôn.

Bởi vậy, không tin cái gì được cả. Thời buổi đão lộn !

Sáng nay em cũng vừa đọc báo thấy tin này, ghê quá là ghê. |

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

31/08/2011 08:08:57 (+0700) | #795 | 246270 |

PXMMRF

Administrator

|

Joined: 26/09/2002 07:17:55

Messages: 946

Offline

|

|

crc32 wrote:

Tin buồn cho stl là AVAST! cũng vừa mới chộp cổ mớ malwares trong iTunes.rar.

Nó chộp iTunesHelper.exe từ sáng sớm hôm qua (30-8-2011), khi tôi thử nghiệm lai quá trình DDoS vào mục tiêu.

Bây giờ muốn thử nghiệm một số bot-DDoS tool của STL phải "chiều" chúng như "chiều vong". Phải disable Antivir guard, có lúc phải disable cả Avira, hạ hết Firewall, cẩn thận disable cả McAfee on-access scan, disable cả các chương trình dự đoán có thể conflict với nó....để STL bot có thể nhiễm được vào máy của mình. Hì hì

TQN wrote:

http://analysis.avira.com/samples/details.php?uniqueid=KcAZAjtnOS4VD6kgfsrWYGchX1gq6Lvn

Kể ra up cũng khá nhiều, và hầu hết đã bị Avira chụp hết, ngay cả cái IAStor cũng đã được đưa vào danh sách.

Avira số 1, KAV+MS số 2. Bỏ công sức ra viết mail cũng đáng.

Cho đến sáng nay (31.8.2011-9.00AM) Avira vẫn chưa detect đươc các files trong "IAStore_26_08_2011.zip" (gồm 5 file .dll và 1 file .exe sau khi extracted) là virus, TQN ạ!

|

|

The absence of disagreement is not harmony, it's apathy.

(Socrates)

Honest disagreement is often a good sign of progress.

(Mahatma Gandhi)

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

31/08/2011 08:10:19 (+0700) | #796 | 246271 |

LeVuHoang

HVA Friend

|

Joined: 08/03/2003 16:54:07

Messages: 1155

Offline

|

|

TQN wrote:

PS: Ngày hôm qua tình cờ đọc một bài viết của đám 29A public trên mạng, tụi nó đã có thể extract digital signature từ 1 file sạch và ghép vào 1 file malware của tụi nó. Thằng Nga này còn cung cấp source C + exe luôn.

Anh có link về cái public article này không anh? Nếu quả thực như vậy thì chẳng biết tin vào thằng nào nữa.  |

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

31/08/2011 08:16:43 (+0700) | #797 | 246272 |

texudo

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 20/07/2011 11:14:04

Messages: 31

Offline

|

|

PXMMRF wrote:

Cho đến sáng nay (31.8.2011-9.00AM) Avira vẫn chưa detect đươc các files trong "IAStore_26_08_2011.zip" (gồm 5 file .dll và 1 file .exe sau khi extracted) là virus, TQN ạ!

Chắc chưa đưa lên database để bà con update về thôi.

Thực ra lần đầu (hôm 26-08-2011) gửi cho Avira thì họ bảo đây là các file SẠCH.

Em dịch nguyên bài của anh TQN phân tích mấy cơ chế của IAStor..(s) gửi cho họ  , họ trả lời ngay là: , họ trả lời ngay là:

"Dear Sir or Madam,

Thank you for your mail.

Sorry for the mistake.

The files sent to us were analyzed by the virus lab and could be classified as malware.

The detection and repair of the malware sample will be available with one of the next VDF versions.

--

Freundliche Gruesse / Best regards

Avira Operations GmbH & Co. KG

Roland Staufert

Professional Support & Services

Avira Operations GmbH & Co. KG

Kaplaneiweg 1, D-88069 Tettnang, Germany

Internet: http://www.avira.com"

Thanks TQN. |

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

31/08/2011 08:18:10 (+0700) | #798 | 246273 |

TQN

Elite Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 29/06/2006 22:28:01

Messages: 888

Location: Biết làm chi ?

Offline

|

|

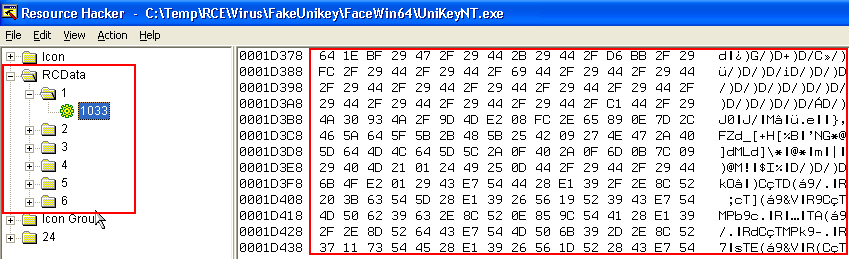

Tới nay, tôi đã biết và RCE 3 cách cài cắm malware vào Unikey trôi nổi trên mạng:

1. Dùng overlay data, gắn vào đuôi file fake Unikey: Overlay data này bắt đầu = string "NullsoftInst" mà các bạn đã biết trong post trước. Tôi cũng đã post 010 Editor script để extract và decrypt các malwares đó ra. File DecodeBin.1sc.

2. Dùng các Bmp resource giả nhúng vào resource của file fake Unikey: Cách mà MSHelpCenter.exe được sinh ra. Các bitmap resource này có tên sau:

- Background10311

- Pattern2066

- Pattern5230

- Background10252

- Pattern1034

3. Cũng dùng resource, nhưng nhúng vào RCDATA, với name 1, 2, 3, 4, 5, 6. Đây là fake Unikey64 mà cậu chieutuongtu đang dính. 010 Editor script để giãi mã cho đám này tôi cũng đã post lên, file DecodeRes.1sc.

Các 010 Editor script đó nằm trong file zip DecodeSTLVirus.zip mà tôi đã up ở Mediafire.

Để khảo sát resource của 1 EXE, DLL... (nói chung là PE file), các bạn có thể down và dùng tool này: Resource Hacker, free, good http://angusj.com/resourcehacker/

BackupSvc.* và MSHelpCenter.* đều được sinh ra từ 3 cách này. Trong thư mục STLVirus mà tui đã up lên Mediafire: http://www.mediafire.com/#tz745o0f678w8, các bạn sẽ thấy 3 file fake Unikey này. |

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

31/08/2011 08:28:25 (+0700) | #799 | 246274 |

mv1098

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 18/07/2009 14:19:13

Messages: 119

Offline

|

|

face digi sig năm 2010 đã được cảnh báo rồi

đây là face digi sig của Avira

|

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

31/08/2011 08:34:35 (+0700) | #800 | 246275 |

LeVuHoang

HVA Friend

|

Joined: 08/03/2003 16:54:07

Messages: 1155

Offline

|

|

mv1098 wrote:

face digi sig năm 2010 đã được cảnh báo rồi

đây là face digi sig của Avira

Nếu như những gì thể hiện trong hình của mv1098 thì Signature này bị warning rồi, không đáng kể. Chỉ sợ verify mà không cảnh báo gì thì chịu chết.

Theo như mình hiểu nội dung của anh TQN thì dùng cert sạch ký cho 1 binary thành 1 file sạch. |

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

31/08/2011 08:57:45 (+0700) | #801 | 246276 |

TQN

Elite Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 29/06/2006 22:28:01

Messages: 888

Location: Biết làm chi ?

Offline

|

|

| Đúng rồi đó LVH. Dùng cert sạch để sign cho file malware. Cậu chịu khó search đi, kỹ thuật này không nên phổ biến rộng rãi. Thật ra năm 2010 tôi đã đọc một article của một nhân viên của Norton về fake digital signature rồi. Tới giờ tụi VX mới public thôi. |

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

31/08/2011 09:02:00 (+0700) | #802 | 246277 |

vndncn

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 21/08/2006 10:38:00

Messages: 77

Offline

|

|

TQN wrote:

Tới nay, tôi đã biết và RCE 3 cách cài cắm malware vào Unikey trôi nổi trên mạng:

1. Dùng overlay data, gắn vào đuôi file fake Unikey: Overlay data này bắt đầu = string "NullsoftInst" mà các bạn đã biết trong post trước. Tôi cũng đã post 010 Editor script để extract và decrypt các malwares đó ra. File DecodeBin.1sc.

2. Dùng các Bmp resource giả nhúng vào resource của file fake Unikey: Cách mà MSHelpCenter.exe được sinh ra. Các bitmap resource này có tên sau:

- Background10311

- Pattern2066

- Pattern5230

- Background10252

- Pattern1034

3. Cũng dùng resource, nhưng nhúng vào RCDATA, với name 1, 2, 3, 4, 5, 6. Đây là fake Unikey64 mà cậu chieutuongtu đang dính. 010 Editor script để giãi mã cho đám này tôi cũng đã post lên, file DecodeRes.1sc.

Các 010 Editor script đó nằm trong file zip DecodeSTLVirus.zip mà tôi đã up ở Mediafire.

Để khảo sát resource của 1 EXE, DLL... (nói chung là PE file), các bạn có thể down và dùng tool này: Resource Hacker, free, good http://angusj.com/resourcehacker/

Hi anh TQN: Nếu bỏ IDM, em tiếc quá anh. Em đang dùng Unikey và IDM này http://www.mediafire.com/?er804a4eltd07ht . Em nhờ anh kiểm tra dùm em xem có bị malware của STL không ạ? |

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

31/08/2011 09:03:59 (+0700) | #803 | 246278 |

TQN

Elite Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 29/06/2006 22:28:01

Messages: 888

Location: Biết làm chi ?

Offline

|

|

Nếu tiếc thì chịu thôi chứ sao vndncn, quyền của em mà, sống chung với đám bot này cũng không sao, chậm mạng, chậm máy một chút thôi

Chỉ sợ cái đám StaticCaches.dat lấy hết thông tin rồi up lên thôi  |

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

31/08/2011 09:24:41 (+0700) | #804 | 246279 |

nguoicuachua

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 30/08/2011 12:28:41

Messages: 5

Offline

|

|

| Các anh check hộ cái idm này dùm http://www.mediafire.com/?hb1qgy2yotn1znd |

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

31/08/2011 09:35:48 (+0700) | #805 | 246280 |

TQN

Elite Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 29/06/2006 22:28:01

Messages: 888

Location: Biết làm chi ?

Offline

|

|

Check hộ hết thì anh em HVA chết hết, check làm sao nổi.

Các bạn cập nhật AVs của các bạn đi, nên install thêm Avira Free hay update Windows Defender, còn KAV/KIS thì phải mua, lại update chậm chạp hơn nên em không khuyên.

Cứ IDM và Unikey thì remove, uninstall hết. Unikey thì lên trang chủ Unikey.org mà down, còn bỏ luôn IDM đi, thiếu gì các addon download có sẵn cho các trình duyệt các bạn.

Với 010 Editor và Resource Hacker, các bạn có thể tự kiểm tra file Unikey trên máy bạn và down về có phải là Fake Unikey có "bonus" "mèo què" không:

|

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

31/08/2011 10:10:04 (+0700) | #806 | 246283 |

vndncn

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 21/08/2006 10:38:00

Messages: 77

Offline

|

|

Hi anh TQN: Dạ, sau khi download trên mạng về là em nhờ virustotal scan giùm rồi anh --> Ok, sau đó em dùng MSE scan tiếp -->Ok luôn anh. Vì vừa nghe anh nói IDM em sợ quá, nên em tính nhờ anh kiểm tra lại dùm em. Em biết anh bận nhiều việc, nếu mọi người ai cũng như em nhờ anh kiểm tra giùm chắc chết luôn hử.

Em đang dùng firefox, em vừa tải DownThemAll về luôn. Nếu dùng cái mới này Ok, em sẽ remove IDM liền anh.

Mình cài 2 chương trình antivirus trên cùng 1 máy có bị xung đột, bị gì không anh? Em đang dùng MSE.

Em đang tập dùng 2 phần mềm của anh vừa nói.

Tự nhủ với lòng, từ nay trở đi cố gắng không dùng phần mềm crack nữa. |

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

31/08/2011 10:35:34 (+0700) | #807 | 246284 |

TQN

Elite Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 29/06/2006 22:28:01

Messages: 888

Location: Biết làm chi ?

Offline

|

|

| Ừ, cố gắng đừng down các phần mềm crack trôi nổi trên mạng, trên các forum, trên các website chia sẽ file. Biết đâu stl attach "mèo què" vào đấy. Phần mềm càng phổ biến, càng ưa dùng thì càng phải cẩn thận. Cố gắng tìm các phần mềm free, opensource thay thế. Download tại chính trang chủ, cập nhật AV liên tục, dùng các online scanner để quét ngay khi vừa down về. |

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

31/08/2011 10:46:30 (+0700) | #808 | 246285 |

![[Avatar] [Avatar]](/hvaonline/images/avatar/3099a4ec6dc1da1e77c1b4070c7aa9b8.jpg)

|

bolzano_1989

Journalist

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 30/01/2007 12:49:15

Messages: 1406

Offline

|

|

Rất nhiều virus của STL khi kiểm tra VirusTotal thì không một antivirus nào phát hiện cả (fully undetected) nên việc dùng VirusTotal để kiểm tra file một cách mù quáng là rất không nên.

Đặc biệt cần tránh các bản IDM portable được quảng cáo là đã được crack sẵn (được nhét virus, trojan sẵn mới đúng). |

|

Kiểm tra các file bạn nghi ngờ có virus:

http://goo.gl/m3Fb6C

http://goo.gl/EqaZt

http://goo.gl/gEF8e

Nhận mẫu virus qua FB: http://goo.gl/70Xo23

HVA Malware Response Team: kiemtravirus@gmail.com

Trợ giúp diệt virus: http://goo.gl/2bqxY |

|

|

![[digg] [digg]](/hvaonline/templates/viet/images/digg.gif)

![[delicious] [delicious]](/hvaonline/templates/viet/images/delicious.gif)

![[google] [google]](/hvaonline/templates/viet/images/google.gif)

![[yahoo] [yahoo]](/hvaonline/templates/viet/images/yahoo.gif)

![[technorati] [technorati]](/hvaonline/templates/viet/images/technorati.gif)

![[reddit] [reddit]](/hvaonline/templates/viet/images/reddit.gif)

![[stumbleupon] [stumbleupon]](/hvaonline/templates/viet/images/stumbleupon.gif)

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif)

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

. Biên chế của mấy anh em HVA còn eo hẹp thua "trung tâm an ninh mạng" cả trăm lần nhưng cho đến nay, HVA đã làm những gì? Điều này anh em nào công tâm nhìn vô cũng thấy. Em không có ý trách "trung tâm an ninh mạng" và cũng chẳng có ý so sánh. Em chỉ muốn nói rằng, nếu muốn làm thì đã làm được và làm xong rồi.

. Biên chế của mấy anh em HVA còn eo hẹp thua "trung tâm an ninh mạng" cả trăm lần nhưng cho đến nay, HVA đã làm những gì? Điều này anh em nào công tâm nhìn vô cũng thấy. Em không có ý trách "trung tâm an ninh mạng" và cũng chẳng có ý so sánh. Em chỉ muốn nói rằng, nếu muốn làm thì đã làm được và làm xong rồi.

, họ trả lời ngay là:

, họ trả lời ngay là: