| [Question] Mỗi ngày một vấn đề nhỏ trong CCNA |

12/11/2008 23:51:37 (+0700) | #1 | 158604 |

rs

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 15/07/2008 23:07:11

Messages: 220

Location: YANYM

Offline

|

|

Tính luận lý của quá trình switching của switch (switching logic)

Ba loại địa chỉ MAC Ethernet được định nghĩa bởi tổ chức IEEE:

. Địa chỉ MAC unicast: địa chỉ này xác định một card giao diện LAN duy nhất.

. Địa chỉ MAC broadcast: địa chỉ này chỉ đến tất cẩ các thiết bị trong mạng LAN, MAC broadcast=FFFF.FFFF.FFFF

. Địa chỉ MAC multicast: chỉ đến một nhóm các thiết bị trong mạng LAN có thể giao tiếp với nhau.

Quyết định truyền tiếp(forward) hay hủy(filter)

Switch quyết định truyền tiếp hay hủy frame đến dựa vào thông tin trong bảng địa chỉ MAC của nó (MAC address table).

TH1: Switch có bảng địa chỉ MAC như sau:

MAC1 Fa0/1

MAC2 Fa0/2

MAC3 Fa0/3

MAC4 Fa0/4

Khi frame có địa chỉ nguồn MAC1 gởi đến địa chỉ đích MAC2, switch kiểm tra trong bảng địa chỉ MAC thấy rằng MAC2 tương ứng với giao diện ra Fa0/2. Trong trường hợp này swith sẽ truyền tiếp frame đến giao diện ra Fa0/2 và hủy frame đối với các giao diện Fa0/3 và Fa0/4.

TH2: Switch có bảng địa chỉ MAC như sau:

MAC1 Fa0/1

MAC2 Fa0/1

MAC3 Fa0/3

MAC4 Fa0/4

Khi frame có địa chỉ nguồn MAC1 gởi đến địa chỉ đích MAC2, switch kiểm tra trong bảng địa chỉ MAC thấy rằng MAC2 tương ứng với giao diện ra Fa0/1. Tuy nhiên giao diện ra này trùng với giao diện mà frame đi vào(Fa0/1) nên switch quyết định hủy frame này mà không truyền tiếp đi.

Cả 2 trường hợp trên, địa chỉ MAC đích đều có trong bảng địa chỉ MAC của switch. Trường hợp địa chỉ MAC đích không có trong bảng địa chỉ MAC của switch sẽ được trình bày sau trong tính năng khác của switch.

Tính năng "học" địa chỉ MAC của switch

Như đã biết, bảng địa chỉ MAC chứa các thông tin về địa chỉ MAC và giao diện(cổng) tương ứng (hay còn gọi là các entry). Để có những entry này trong bảng địa chỉ MAC, switch có thể "học" từ các frame đến.

Khi tiếp nhận frame, switch kiểm tra địa chỉ MAC nguồn của frame. Nếu địa chỉ này chưa có trong bảng MAC, thì switch sẽ tạo một entry mới gồm địa chỉ MAC nguồn này và giao diện frame đến tương ứng.

Tính năng flooding frame

Khi switch tiếp nhận một frame với địa chỉ MAC đích không có trong bảng địa chỉ MAC hoặc địa chỉ MAC đích là địa chỉ broadcast(FFFF.FFFF.FFFF) thì switch sẽ truyền tiếp frame này ra tất cả các giao diện của nó, trừ giao diện mà frame đi vào. (quá trình này được gọi là flooding frame)

Các entry không tồn tại cố định trong bảng địa chỉ MAC, switch gán cho mỗi entry một bộ định thời riêng (gọi là inactivity timer). Entry mới được tạo có bộ định thời =0 và khi frame mới được tiếp nhận có địa chỉ MAC nguồn đã có trong bảng địa chỉ MAC thì bộ định thời của entry đó cũng được thiết lập trở về 0. Giá trị của bộ định thời tăng theo thời gian và tăng đến giá trị maximum thì entry sẽ bị hủy khỏi bảng địa chỉ MAC.

Tính năng tránh lặp bằng việc dùng giao thức STP

Đối với mạng switch có tính dư thừa nếu không dùng giao thức STP (Spanning Tree Protocol) sẽ xảy ra hiện tượng lặp frame vô hạn.

(Mạng switch có tính dư thừa là mạng có nhiều hơn một đường đi giữa các switch)

Ví dụ: Mạng switch dư thừa với 3 switch nối theo hình tam giác: sw1, sw2, sw3

TH1: sw1 gởi frame có địa chỉ unicast không đang hoạt động ra các giao diện, sw2 tiếp nhận và truyền tiếp frame đên sw3, sw3 truyền tiếp đến sw1 --> lặp vô hạn.

TH2: sw1 gởi frame có địa chỉ broadcast, sw2 truyền tiếp frame đến sw3, sw3 truyền tiếp đến sw1 --> lặp vô hạn.

Để tránh quá trình lặp xảy ra, switch dùng giao thức STP. STP sẽ đặt các giao diện của switch vào trạng thái hoặc là blocking state hoặc là forwarding state. Ở trạng thái blocking, giao diện không thể truyền hay tiếp nhận frame. Ở trạng thái forwarding, giao diện có thể truyền và tiếp nhận frame. Nếu STP hoạt động đúng, trong các mạng switch dư thừa, chỉ có một đường đi(logic) giữa 2 switch.

Tiến trình xử lý bên trong của Cisco switch

Khi switch đã quyết định truyền tiếp frame, switch có 3 phương thức khác nhau để xử lý:

. store and forward: switch tiếp nhận đầy đủ tất cả các bit của frame rồi mới truyền đi. Phương thức này cho phép switch kiểm tra FCS trước khi truyền tiếp frame. Nhưng bù lại có độ trễ lớn hơn các phương thức khác.

. cut-through: switch sẽ truyền frame đi ngay khi có thể. Điều này giúp giảm đi độ trễ nhưng không cho phép switch kiểm tra FCS vì thế các frame lỗi vẫn được truyền đi.

. fragment-free: switch sẽ truyền tiếp frame sau khi đã tiếp nhận 64bytes đầu tiên của frame, điều này giúp hạn chế việc truyền tiếp các frame vì lý do xung đột. Phương thức này có độ trễ ít hơn store and forward và lớn hơn cut-through.

|

|

|

|

|

| [Question] Re:Mỗi ngày một vấn đề nhỏ trong CCNA |

13/11/2008 23:31:28 (+0700) | #2 | 158743 |

rs

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 15/07/2008 23:07:11

Messages: 220

Location: YANYM

Offline

|

|

Bảo mật CLI (command-line interface)

Để cấu hình switch, người dùng phải vào chế độ user mode, rồi vào enable mode:

console -------+

-------------------\-------+--------------+ enable +-----------------+

telnet ------------+-----| user mode |---------->| enable mode |

-------------------/-------+--------------+ ----------+-----------------+

ssh ------------+

Mặc định, switch không yêu cầu user console nhập password để vào chế độ user mode và enable mode.

Mặc định, user telnet và user ssh không thể truy cập vào user mode.

Một người nào đó chỉ cần 1 sợi cáp console (1 đầu RJ45, một đầu DB9) và 1 PC thì có thể truy cập vào switch. Làm thế nào để ngăn không cho người khác truy cập vào switch? Đơn giản, cấu hình password cho switch.

Cấu hình password để truy cập từ console

sw#configure terminal (vào chế độ config)

sw(config)#line console 0

sw(config-line)#password matkhau

sw(config-line)#login

sw(config-line)#exit

sw(config)#

Cấu hình password để truy cập bằng telnet

sw#configure terminal

sw(config)#line vty 0 4

(ở đây cho phép tối đa 5 kết nối cùng lúc telnet vào switch, số kết nối tối đa mà switch hỗ trợ tùy vào dòng(series), vd dòng 2960 hỗ trợ tối đa 16 kết nối từ 0..15)

sw(config-line)#password matkhau

sw(config-line)#login

sw(config-line)#exit

sw(config)#

Cấu hình password để vào chế độ enable mode

sw#configure terminal

sw(config)#enable password matkhau

sw(config)#exit

sw#

hoặc:

sw#configure terminal

sw(config)#enable secret matkhau

sw(config)#exit

sw#

password được định nghĩa bởi lệnh enable password được lưu ở dạng cleartext, có thể thấy được bằng lệnh #show running-config

password được định nghĩa bởi lệnh enable secret được lưu ở dạng MD5 hash, không thể thấy được bằng lệnh #show running-config

Nếu dùng cả 2 lệnh thì password được định nghĩa trong lệnh enable secret có hiệu lực.

Xóa password enable dùng lệnh: sw(config)#no enable secret

Thay đổi password enable dùng lệnh: sw(config)#enable secret matkhaumoi

Ẩn các password dạng cleartext

Password dạng cleartext không có tính bảo mật, để ẩn các password này ta dùng lệnh service password-encryption

sw#configure terminal

sw(config)#service password-encryption

sw(config)#exit

sw#

Nếu muốn hủy lệnh service password-encryption ta dùng lệnh no service password-encryption. Tuy nhiên, lệnh này không thay đổi password đã ẩn sang dạng cleartext cho đến khi chúng được thay đổi.

|

|

|

|

|

| [Question] Re:Mỗi ngày một vấn đề nhỏ trong CCNA |

15/11/2008 02:18:52 (+0700) | #3 | 158894 |

rs

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 15/07/2008 23:07:11

Messages: 220

Location: YANYM

Offline

|

|

Các thiết lập với console và vty

Banner

Banner là một hay nhiều dòng văn bản xuất hiện trên màn hình của người dùng console hay vty. Ta có thể dùng banner để hiển thị mẫu tin dạng thông báo như : "chúc một ngày mới vui vẻ", "bạn không có quyền truy cập vào khu vực này",...

Có 3 loại banner hay dùng: motd, logic, và exec

. motd (message of the day) : hiển thị trước khi đăng nhập (login), thường là các thông báo tạm thời.

. login : hiển thị trước khi đăng nhập và hiển thị sau banner motd, thường là các thông báo cố định.

. exec : hiển thị sau khi đăng nhập thành công.

cấu hình banner:

sw(config)#banner motd #nội dụng banner đặt ở đây#

sw(config)#banner login #nội dụng banner đặt ở đây#

sw(config)#banner exec Znội dụng banner đặt ở dayZ

trong đó:

banner : từ khóa lệnh

motd, login, exec: loại banner, mặc định là motd

#, Z: ký tự phân cách, đặt trước và sau phần nội dung banner

History buffer

History buffer là bộ nhớ được dùng để lưu các lệnh người dùng thực thi gần đây nhất. Bộ nhớ history buffer giúp dễ dàng và nhanh chóng cho người dùng nếu muốn dùng lại lệnh trước đó. Dùng phím up, down để di chuyển qua lại giữa các lệnh trong history buffer (hoạt động theo nguyên tắc vào trước ra sau).

Một số lệnh liên quan đến history buffer:

. show history: hiển thị các lệnh hiện đang trong bộ nhớ history buffer.

sw#show history

. history size x: thiết lập số lệnh tối đa được lưu trong bộ nhớ history buffer cho người dùng tương ứng.

sw(config-line)#history size 10

Logging synchronous và exec-timeout

Mặc định, switch hay router sẽ hiển thị các thông báo syslog bất cứ lúc nào, có thể ngay khi bạn đang vào một lệnh, hay ngay khi màn hình đang chạy kết quả ra,....Người dùng có thể dùng lệnh logging synchronous để hiển thị các thông điệp syslog tại các thời điểm thuận tiện hơn

sw(config-line)#logging synchronous

Mặc định, switch hay router sẽ ngắt kết nối đối với các người dùng console và người dùng vty sau 5 phút không hoạt động. Để thay đổi thời gian này ta dùng lệnh exec-timeout

sw(config-line)#exec-timeout phut giay

sw(config-line)#exec-timeout 10 10 --> sẽ ngắt những kết nối không hoạt động trong 10 phút 10 giây

sw(config-line)#exec-timeout 0 0 --> không ngắt kết nối

|

|

|

|

|

| [Question] Re: Mỗi ngày một vấn đề nhỏ trong CCNA |

15/11/2008 06:24:40 (+0700) | #4 | 158918 |

thangdiablo

HVA Friend

|

Joined: 11/05/2003 17:31:58

Messages: 734

Offline

|

|

| Rất hoanh nghênh những bài viết này. Mình sẽ xem và có góp ý thảo luận cho som tụ. |

|

| Hãy sống có Tuệ Giác. |

|

|

|

| [Question] Re:Mỗi ngày một vấn đề nhỏ trong CCNA |

16/11/2008 01:20:23 (+0700) | #5 | 159027 |

rs

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 15/07/2008 23:07:11

Messages: 220

Location: YANYM

Offline

|

|

Cấu hình switch LAN

Switch LAN chỉ những switch hoạt động ở layer 2 của mô hình OSI, phân biệt với các switch WAN, switch layer 3.

Một trong những điểm tiện lợi của switch LAN là switch làm việc mà không cần bất kỳ cấu hình nào. Mặc định, tất cả các giao diện của switch ở trạng thái hoạt động (enable), tự động điều chỉnh tốc độ và duplex. Chỉ việc cắm nguồn là switch sẵn sàng hoạt động: truyền tiếp(forward), hủy(filter), học địa chỉ MAC, chạy STP.

Tuy nhiên, ta cũng cần phải cấu hình switch để dùng thêm các tính năng khác, hay cấu hình thay thế cấu hình mặc định.

Cấu hình switch cơ bản gồm các đặc tính:

. Cấu hình địa chỉ IP

. Cấu hình giao diện

. Cấu hình VLAN

. Cấu hình bảo mật cổng (port security)

. Cấu hình bảo mật các giao diện không dùng

----------

Cấu hình địa chỉ IP cho switch

Switch là thiết bị layer 2, IP là khái niệm thuộc layer 3. Switch không cần địa chỉ IP để thực hiện chức năng chính truyền frame của nó.

Switch cần được cấu hình địa chỉ IP để:

. Truy cập switch bằng telnet hoặc SSH

. Các giao thức quản lý dùng IP (IP-based) như SNMP (Simple Network Management Protocol) hoạt động đúng

. Truy cập switch dùng các công cụ đồ họa như CDM (Cisco Device Manager)

Cấu hình IP cho switch bao gồm : địa chỉ IP, subnet mask, gateway. Ta có thể cấu hình tĩnh những thông tin này cho switch hoặc switch có thể học những thông tin này tự động thông qua DHCP.

Switch IOS cấu hình IP của nó trên một giao diện ảo đặc biệt, VLAN 1. Các bước được dùng để cấu hình IP trên một switch:

Cấu hình IP tĩnh:

. Vào chế độ cấu hình VLAN 1 bằng lệnh: interface vlan 1

. Gán địa chỉ IP và subnet mask dùng lệnh: ip address diachiip subnetmask

. bật (kích hoạt) giao diện VLAN 1 lên dùng lệnh: no shutdown

. Cấu hình gateway mặc định dùng lệnh: ip default-gateway (dùng ở chế độ global configure mode)

cấu hình ví dụ:

sw#configure terminal

sw(config)#interface vlan 1

sw(config-if)#ip address 192.168.1.3 255.255.255.0

sw(config-if)#no shutdown

sw(config-if)#exit

sw(config)#ip default-gateway 192.168.1.1

Thông tin cấu hình IP được lưu trong file cấu hình, để xem thông tin đã cấu hình dùng lệnh: #show running-config

Cấu hình IP bằng DHCP:

. Vào chế độ cấu hình VLAN 1 bằng lệnh : interface vlan 1

. Dùng lệnh ip address dhcp để lấy thông tin IP tự động (bao gồm: địa chỉ IP, subnet mask, gateway)

. Kích hoạt giao diện VLAN 1 lên dùng lệnh : no shutdown

cấu hình ví dụ:

sw#configure terminal

sw(config)#interface vlan 1

sw(config-if)#ip address dhcp

sw(config-if)#no shutdown

sw(config-if)#Ctrl-Z

sw#

Thông tin IP không nằm trong file cấu hình, để xem thông tin này dùng lệnh: sw#show dhcp lease

|

|

|

|

|

| [Question] Re: Mỗi ngày một vấn đề nhỏ trong CCNA |

16/11/2008 04:02:53 (+0700) | #6 | 159044 |

thangdiablo

HVA Friend

|

Joined: 11/05/2003 17:31:58

Messages: 734

Offline

|

|

Khi nói tới Switch Layer 2 rs có thể trình bày thêm các giao thức quan trọng xung quyanh nó như VTP ( VLAN Trunking Protocol ), giao thức này khá quan trọng trong việc nhận, gửi hoặc chuyển các thông tin về VLAN .

Hay chúng ta cũng nên đi sâu thêm 1 chút về các biến thể của giao thức STP. Đây là 1 giao thức rất quan trọng trên môi trường switch để trong loop. Có 1 số giao thức trong Switch Cisco rất hay để bảo về cây STP này.

Khi các bạn thao tác trên Switch Layer các bạn đừng bị ám ảnh bới IP Address được cấu hình trên nó. Vì đúng như rs nói IP trên Switch L2 chỉ có ý nghĩa để chúng ta ping, telnet,ssh nhằm mục đích quản lý từ xa và kiểm tra kết nối.

Thông thường VLan 1 là VLAN người ta hay cấu hình IP để quản trị. Và mặc định tất cả các port trên switch đều thuộc VLAN 1.

Ngoài ra trên Switch L2 cũng có khái niệm native VLAN khá hay. Tớ để chủ topic này đề cập tới và có nhiều cái đề chúng ta bàn luận.

|

|

| Hãy sống có Tuệ Giác. |

|

|

|

| [Question] Re:Mỗi ngày một vấn đề nhỏ trong CCNA |

16/11/2008 08:46:23 (+0700) | #7 | 159061 |

rs

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 15/07/2008 23:07:11

Messages: 220

Location: YANYM

Offline

|

|

Các vấn đề thangdiblo đề cập mình cũng định sẽ trình bày sau này. Tớ đang đọc 2 cuốn icnd1&2, có điều mỗi ngày chỉ đọc được một ít, phần tớ post lên là phần thu gặt được , tớ thấy cách học này đọng lại rất tốt, vừa có thể share cùng mọi người. Mục đích là đi hết các vấn đề trong CCNA

to all: mọi người có hứng thú thì viết bài nha

|

|

|

|

|

| [Question] Re:Mỗi ngày một vấn đề nhỏ trong CCNA |

16/11/2008 23:41:19 (+0700) | #8 | 159112 |

rs

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 15/07/2008 23:07:11

Messages: 220

Location: YANYM

Offline

|

|

Cấu hình giao diện switch

Giao diện là cổng vật lý được dùng để truyền dữ liệu đến và đi từ các thiết bị khác. Mỗi giao diện có một số thuộc tính như: loại giao diện, tốc độ giao diện, chế độ duplex, trạng thái hoạt động, vlan giao diện thuộc về, mô tả giao diện.

. Loại giao diện : cho biết tốc độ và loại cáp mà giao diện hỗ trợ như : 10BaseT, 100BaseTX, 1000BaseT, 1000BaseSX, 1000BaseLX, 10/100BaseTX, 10/100/1000BaseT,...

. Tốc độ giao diện : có các tốc độ như 10Mbps, 100Mbps, 1Gbps, 10Gbps, để cấu hình ta dùng lệnh speed tocdo

. Chế độ duplex : có 2 loại là half-duplex và full-duplex, half-duplex có nghĩa là một thiết bị hoặc gởi hoặc nhận dữ liệu tại cùng một thời điểm, full-duplex có nghĩa là một thiết bị có thể vừa gởi vừa nhận dữ liệu tại cùng một thời điểm. Để cấu hình chế độ duplex dùng lệnh duplex half|full|auto, mặc định là auto

. Trạng thái giao diện : notconnect hoặc connected, tùy thuộc vào giao diện đã được cấu hình đúng hay chưa, cáp đã nối đúng vào giữa 2 đầu cuối giao diện.

. VLAN giao diện thuộc về : sẽ được trình bày trong phần cấu hình VLAN

. Mô tả giao diện : dòng văn bản mô tả về giao diện như "giao diện giành cho web server", "giao diện nối đến phòng kế hoạch",... để cấu hình ta dùng lệnh description text

Cấu hình ví dụ:

sw(config)#interface FastEthernet Fa0/1 (cấu hình cho giao diện Fa0/1)

sw(config-if)#duplex full

sw(config-if)#speed 100

sw(config-if)#description web server

sw(config-if)#exit

sw(config)#

Cấu hình cho nhiều giao diện cùng lúc, ta dùng thêm từ khóa range và chỉ ra số giao diện

sw(config)#interface range FastEthernet 0/1 - 5 (cấu hình cùng lúc cho 5 giao diện Fa0/1, Fa0/2, Fa0/3, Fa0/4, Fa0/5)

sw(config-if-range)#duplex full

sw(config-if-range)#speed 100

sw(config-if-range)#description server

sw(config-if-range)#Ctrl-Z

sw#

Để xem thông tin về giao diện ta dùng lệnh:

#show interface status

Để ý kết quả ra của lệnh này tại trường duplex và speed nếu có chữ a phía trước (vd: a-full, a-100) thì đây là chế độ duplex và tốc độ do switch tự thiết đặt.

|

|

|

|

|

| [Question] Re: Mỗi ngày một vấn đề nhỏ trong CCNA |

17/11/2008 09:28:15 (+0700) | #9 | 159136 |

![[Avatar] [Avatar]](/hvaonline/images/avatar/7dfa4250d2207eeb61883ddf5b67a1a7.png)

|

blueocean89

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 31/08/2007 12:06:33

Messages: 156

Location: r00f

Offline

|

|

Hi rs,

Bài post của rs hay lắm mình xin góp thêm 3 thứ khá quan trọng trong lúc cấu hình là:

1. Dấu ? - liệt kê các lệnh, options... giúp cho ta dễ dàng hơn trong việc cấu hình [ít nhất là không cần thiết phải học thuộc lệnh mà chỉ cần hiểu những gì mình đang làm]

2. Bạn không cần phải ghi hết cả lệnh ra mà có thể ghi tắt - gõ vài ký tự đầu của lệnh miễn là chúng không trùng với một lệnh nào khác. Ví dụ: ()# int fa0/0 <=> ()# interface fa0/0

3. Phím TAB - liên quan tới 2, bạn có thể dùng TAB để hoàn thành lệnh của mình. VD: ()# int [TAB] => ()# interface

Hy vọng đóng góp chút ít! Vì mình thấy có phần cấu hình nên nghĩ rằng các tips trên cũng nên share cùng mọi người.

Có gì sai sót xinh anh em chỉ bảo!

|

|

| trons pacrette tiolpsatem otkin ypacs |

|

|

|

| [Question] Re: Mỗi ngày một vấn đề nhỏ trong CCNA |

17/11/2008 11:05:56 (+0700) | #10 | 159138 |

![[Avatar] [Avatar]](/hvaonline/images/avatar/88ae6372cfdc5df69a976e893f4d554b.jpg)

|

Mulan

HVA Friend

|

Joined: 01/02/2002 15:09:07

Messages: 274

Location: 127.0.0.1

Offline

|

|

Hi rs

Mình góp chút.

Trong hệ điều hành của Switch Cisco hoặc thiết bị Cisco nói chung chúng ta cần chú ý mode mà câu lệnh được nhập vào.

Ví dụ:

sw> (User Mode)

sw# (Privileged Mod hay còn gọi là Enable Mode)

sw(config) (Configuration Modes)

Điều này rất quan trọng vì câu lệnh được nhập vào phải tương ứng với mode và ta đang cấu hình.

Ngoài 3 mode cơ bản ở trên, còn một số mode nữa như: Interface Mode, Access List Mode.... |

|

|

|

|

| [Question] Re: Mỗi ngày một vấn đề nhỏ trong CCNA |

17/11/2008 11:35:41 (+0700) | #11 | 159142 |

![[Avatar] [Avatar]](/hvaonline/images/avatar/7ed9cfa2a42f54b16e0ed189a35d84f4.png)

|

Bướm Đêm

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 25/03/2008 18:30:01

Messages: 223

Location: Phố Hoa

Offline

|

|

Hihiii, tớ sẽ theo sát chương trình tự học này. và sẽ đóng góp nhiều khi bạn rs chính thức đi vào bài học. Tài liệu, soft, ebooks cũng như các mô hình lab, config cụ thể từng bài do ông thầy config thì tớ đang lưu trong máy, nên khi đến bài nào tớ sẽ treo đề lên và sẽ đưa ra file config vào buổi tối, nếu topic này có tuổi thọ cao và được nhiều bạn ủng hộ

Và nếu thực sự muốn đi từng bài thì nên có topic hỏi đáp giải thích từng vấn đề hoặc giải thích đề thi TestKing, Pass4sure

_Nếu ai thích ở hva hơn vnpro ^_^ |

|

| GZ tqf zìeq ˘ऐ xखc sड़e cav xন qrqr |

|

|

|

| [Question] Re: Mỗi ngày một vấn đề nhỏ trong CCNA |

18/11/2008 01:11:56 (+0700) | #12 | 159194 |

![[Avatar] [Avatar]](/hvaonline/images/avatar/acb341ede31321298cf1afcfbb5bb78d.jpg)

|

lQ

Moderator

|

Joined: 29/03/2005 17:06:20

Messages: 494

Offline

|

|

| Nếu đã gọi là "Bảo mật CLI (command-line interface)" thì ko nên cấu hình enable telnet. |

|

|

|

|

| [Question] Re: Mỗi ngày một vấn đề nhỏ trong CCNA |

18/11/2008 01:33:37 (+0700) | #13 | 159202 |

rs

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 15/07/2008 23:07:11

Messages: 220

Location: YANYM

Offline

|

|

lQ wrote:

Nếu đã gọi là "Bảo mật CLI (command-line interface)" thì ko nên cấu hình enable telnet.

Trong phần này, mình còn thiếu phần cấu hình truy cập bằng ssh thay thế cho telnet vì tính bảo mật(như đã biết telnet gởi dữ liệu dạng clear text, hoàn toàn có thể bị sniff), mình chưa có điều kiện làm lab ssh nên chưa viết, sẽ bổ sung sau này.

|

|

|

|

|

| [Question] Re:Mỗi ngày một vấn đề nhỏ trong CCNA |

18/11/2008 04:04:41 (+0700) | #14 | 159225 |

rs

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 15/07/2008 23:07:11

Messages: 220

Location: YANYM

Offline

|

|

Cấu hình VLAN

Như đã biết, LAN là mạng cục bộ bao gồm tất cả các thiết bị trong một miền quảng bá (broadcast domain: khi một thiết bị gởi frame có địa chỉ MAC đích là FFFF.FFFF.FFFF thì tất cả các thiết bị trong broadcast domain đều xử lý frame). Mặc định tất cả các giao diện trên switch đều thuộc cùng một miền quảng bá. Tuy nhiên, ta có thể tạo thêm nhiều miền quảng bá khác, mỗi miền quảng bá này được gọi là một VLAN.

Các giao diện swith cisco được xem hoặc là giao diện truy cập (access interface) hoặc là giao diện trunking (trunking interface). Theo định nghĩa, các giao diện truy cập gởi và nhận các frame chỉ trong một VLAN đơn, VLAN này được gọi là VLAN truy cập. Các giao diện trunking gởi và nhận traffic trong nhiều VLAN. Cấu hình VLAN trunking sẽ đề cập sau, phần này chỉ đề cập cấu hình VLAN cho các giao diện truy cập.

Để switch cisco truyền tiếp các frame trên các giao diện truy cập trong một VLAN cụ thể, Switch phải được cấu hình để nhận biết VLAN đó tồn tại. Ngoài ra, Switch phải có một hoặc nhiều giao diện truy cập được gán đến VLAN. Mặc định, các switch cisco đã được cấu hình sẵn VLAN1, và tất cả các giao diện mặc định được gán đến VLAN1.

Để tạo VLAN mới và gán các giao diện access đến VLAN này, thực hiện các bước sau:

Bước 1: Tạo VLAN mới

. Vào chế độ cấu hình global, dùng lệnh vlan vlan-id để tạo VLAN và chuyển người dùng vào chế độ cấu hình VLAN

. (tùy chọn) Dùng lệnh name vlan-name để gán tên cho VLAN. Nếu lệnh này không được dùng, switch sẽ dùng tên mặc định dạng VLANZZZZ, trong đó ZZZZ là số id của VLAN dạng thập phân 4 chữ số như VLAN0002, VLAN0003...

Bước 2: Gắn kết các giao diện truy cập vào VLAN mới

. Dùng lệnh interface để chuyển vào chế độ cấu hình giao diện

. Dùng lệnh switchport access vlan vlan-id để gắn kết vlan-id với giao diện

.(tùy chọn) Hủy trunking để switch không tự động quyết định dùng trunking trên giao diện, dùng lệnh switchport mode access

Cấu hình ví dụ:

. Dùng lệnh sw#show vlan brief để kiểm tra cấu hình VLAN mặc định: ta thấy kết quả ra gồm 5 VLAN không thể xóa: VLAN 1, VLAN 1002, VLAN 1003, VLAN 1004, VLAN 1005 và tất cả các giao diện thuộc về VLAN 1.

. Tạo VLAN 2 và gắn kết 5 giao diện Fa0/1, Fa0/2, Fa0/3, Fa0/4, Fa0/5 vào VLAN 2

sw(config)#vlan 2

sw(config-vlan)#name phongkythuat-vlan

sw(config-vlan)#exit

sw(config)#interface range FastEthernet 0/1 - 5

sw(config-if-range)#switchport access vlan 2

sw(config-if-range)#Ctrl-Z

sw#

Xem lại những thông tin vừa mới cấu hình bằng lệnh: sw#show vlan brief

|

|

|

|

|

| [Question] Re: Mỗi ngày một vấn đề nhỏ trong CCNA |

18/11/2008 07:15:28 (+0700) | #15 | 159251 |

thangdiablo

HVA Friend

|

Joined: 11/05/2003 17:31:58

Messages: 734

Offline

|

|

rs wrote:

lQ wrote:

Nếu đã gọi là "Bảo mật CLI (command-line interface)" thì ko nên cấu hình enable telnet.

Trong phần này, mình còn thiếu phần cấu hình truy cập bằng ssh thay thế cho telnet vì tính bảo mật(như đã biết telnet gởi dữ liệu dạng clear text, hoàn toàn có thể bị sniff), mình chưa có điều kiện làm lab ssh nên chưa viết, sẽ bổ sung sau này.

Vụ này cũng dễ thôi. Nhưng còn tùy vào IOS của thiết bị. Nếu IOS hỗ trợ mã hóa thì sẽ cấu hình ssh đươc. Thông thường khi mua switch hay router về IOS thường là không hỗ trợ mã hóa ( IOS base ). Các IOS có thể cấu hình ssh nói nôm na thường có tên dạng advipservicesk9-mz

Muốn sử dụng được ssh cần các yếu tố sau

http secure-server để generate ra RSA có dạng như sau

crypto pki trustpoint TP-self-signed-461044472

enrollment selfsigned

subject-name cn=IOS-Self-Signed-Certificate-461044472

revocation-check none

rsakeypair TP-self-signed-461044472

!

!

crypto pki certificate chain TP-self-signed-461044472

certificate self-signed 01

30820240 308201A9 A0030201 02020101 300D0609 2A864886 F70D0101 04050030

30312E30 2C060355 04031325 494F532D 53656C66 2D536967 6E65642D 43657274

69666963 6174652D 34363130 34343437 32301E17 0D303831 31313230 31323530

395A170D 32303031 30313030 30303030 5A303031 2E302C06 03550403 1325494F

532D5365 6C662D53 69676E65 642D4365 72746966 69636174 652D3436 31303434

34373230 819F300D 06092A86 4886F70D 01010105 0003818D 00308189 02818100

C98BDA5B 1DDEC42B 6AF926E1 AB0854AB 39CB1ED9 D6D15148 A7EBB97F 9355B60C

509DB692 9ED3588D 091BDCAB 17DD95D4 AE3D061D 72082DC3 897640BE 31D5F1C2

5013420E C22A8C21 D2FC1B83 1E67DE6C CBA3C16F 61B63FA9 B932955C 1609969C

42C53C9C 33B00C00 C99EDB32 1F2B25B9 58352ED3 F444C12A 1ADAF5ED DE467115

02030100 01A36A30 68300F06 03551D13 0101FF04 05300301 01FF3015 0603551D

11040E30 0C820A56 504E5F53 65727665 72301F06 03551D23 04183016 80146EAD

6A0238D4 7211B58B CA079A73 84858BAC ED29301D 0603551D 0E041604 146EAD6A

0238D472 11B58BCA 079A7384 858BACED 29300D06 092A8648 86F70D01 01040500

03818100 B9619337 4E882F23 E74C3F71 329937C0 503685E4 D62A3833 2206DFC8

DD552B4A 9555AE01 C72A92C9 30AF03AE 4F6B0224 ADD759E1 06E880B0 871C1176

060AE126 3AD2A372 F3CBE3EA B3AE281E FB69D915 633E47A6 31DDB542 ADBD1591

77998778 0B7F72A6 724DF76B 14F0DA90 3C2A9EF9 564529A6 B398F533 3DE6EC57 959A46CF

quit

Lưu ý là RSA mỗi lần tạo ra là ngẫu nhiên.

Sau đó tạo 1 username và password với command

username thangdiablo privilege 15 secret 5 $1$p3L.$81Dp.pDDTs2uEMNbCr51ZEFFL

Để cho Cisco có thể chứng thực được username và password này chúng ta cấu hình thêm AAA bẳng lệnh

aaa authentication login hvaonline local

aaa authorization network hvaonline local

Với cấu hình trên bản thân thiết bị sẽ tự chứng thực username và password mà mình tạo ra. Ngoài cách chứng thực bằng local chúng ta có thể cấu hình thêm Radius Server hoặc 3 Com Server để làm chứng năng authentication.

Kế tiếp chúng ta sẽ vào mode vty và enable ssh

line vty 0 4

privilege level 15

password xxxxx

transport input ssh

Đến đây là xong rồi. Các bạn có thể ssh tới thiết bị và điền username và password được tạo lúc ban đầu vào.

Việc cấu hình ssh là khá quan trọng vì telnet thì password hoàn toàn là cleartext.

Do đó có khả năng bị sniff.

Recommend thêm là chúng ta nên tạo access-class và chỉ cho 1 số IP nhất định được quyền ssh vào router/switch.

To rs: Khi thảo luận về VLAN bạn nên đi sâu vào cách mà các frame được mang tag và cách mà chúng chạy giữa các VLAN qua đường trunking.

Trunking ngoài dot1q còn có ISL của cisco, cũng nên phân biệt rõ.

Lệnh switchport nonegotiate

cũng có rất nhiều cái để bạn có thể tìm hiểu.

Ngoài ra như bài post lần trước tớ có nói. VLAN có 1 cơ chế rất hay là STP. Trong đó bao gồm PSTP, MSTP,RSTP

Hãy cố gắng đọc sách và cùng chia sẻ với mọi người. Xong phần đó là bạn sẽ có 1 kiến thức khá tốt về VLAN đấy.

Thân mến

|

|

| Hãy sống có Tuệ Giác. |

|

|

|

| [Question] Re: Mỗi ngày một vấn đề nhỏ trong CCNA |

18/11/2008 09:33:52 (+0700) | #16 | 159268 |

![[Avatar] [Avatar]](/hvaonline/images/avatar/6f4b7fd3eea0af87f9990faa8e3287f1.png)

|

dabu

Elite Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 03/03/2003 03:31:20

Messages: 226

Offline

|

|

Bổ sung chút :

Đối với catalyst IOS:

Code:

line vty 0 15

privilege level 15

password xxxxx

transport input ssh

Các chương trình ssh như: putty.

http://www.putty.org/

|

|

| It's time to build a new network. |

|

|

|

| [Question] Re: Mỗi ngày một vấn đề nhỏ trong CCNA |

18/11/2008 09:46:12 (+0700) | #17 | 159271 |

![[Avatar] [Avatar]](/hvaonline/images/avatar/6d8fd617dbf3e2c1e12be59585cdb1f9.jpg)

|

tmd

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 28/06/2006 03:39:48

Messages: 2951

Offline

|

|

privilege level 15 : cho user này đạt quyền hành cao nhất.

transport input ssh: cách thức chuyền vào là ssh.

|

|

| 3 giai đoạn của con... người, ban đầu dek biết gì thì phải thăm dò, sau đó biết rồi thì phải thân thiết, sau cùng khi quá thân thiết rồi thì phải tình thương mến thương. Nhưng mà không thương được thì ... |

|

|

|

| [Question] Re: Mỗi ngày một vấn đề nhỏ trong CCNA |

18/11/2008 13:43:29 (+0700) | #18 | 159303 |

Mr.Khoai

Moderator

|

Joined: 27/06/2006 01:55:07

Messages: 954

Offline

|

|

lQ wrote:

Nếu đã gọi là "Bảo mật CLI (command-line interface)" thì ko nên cấu hình enable telnet.

Anh lQ, khoai nghĩ không nhất thiết phải disable telnet. Ngày xưa có làm cho với một đám network engineer thì khoai cũng có hỏi vì sao telnet vẫn là protocol sử dụng default trên rất nhiều thiết bị (không riêng gì cisco). Bọn họ có trả lời là telnet thường chỉ được dùng cho out-of-band configuration. Thông thường các thiết bị mạng sẽ có thêm một management port nào đó và telnet chỉ được sử dụng trên các port đó mà thôi.

Có ai giải thích cho khoai cái priv level 15 là gì? Và tại sao có số 15 không? Ngoài 15 còn số nào khác nữa. Nhân tiện anh thangdiablo đề cập đến các version của IOS, có ai giới thiệu kỹ lại cách Cisco name các bản hoặc các version của IOS được không? Làm sao upgrade hoặc downgrade IOS của cái switch/router?

khoai |

|

|

|

|

| [Question] Re: Mỗi ngày một vấn đề nhỏ trong CCNA |

18/11/2008 21:31:11 (+0700) | #19 | 159318 |

![[Avatar] [Avatar]](/hvaonline/images/avatar/7dfa4250d2207eeb61883ddf5b67a1a7.png)

|

blueocean89

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 31/08/2007 12:06:33

Messages: 156

Location: r00f

Offline

|

|

Mr.Khoai wrote:

lQ wrote:

Nếu đã gọi là "Bảo mật CLI (command-line interface)" thì ko nên cấu hình enable telnet.

Có ai giải thích cho khoai cái priv level 15 là gì? Và tại sao có số 15 không? Ngoài 15 còn số nào khác nữa. Nhân tiện anh thangdiablo đề cập đến các version của IOS, có ai giới thiệu kỹ lại cách Cisco name các bản hoặc các version của IOS được không? Làm sao upgrade hoặc downgrade IOS của cái switch/router?

khoai

hi Mr.Khoai,

Xin được trả lời ý nhỏ nay:

_ Có 2 loại levels mặc định để access với thiết bị SW/R [theo hiểu biết hạn hẹp của em ^^] là user và privileged. User level cho phép người dùng thực thi một số lệnh nhất định nhưng không cho họ chỉnh sưa cấu hình hoặc debug. Đối với privileged level thì người dùng thuộc dạng nay có quyền issue tất cả các commands, gồm cả cấu hình và debug.

_ Có 16 loại privileged level [từ 0 - 15] Level 1 là mặc định cho EXEC mode; level 0 có thể được dùng để chỉ định một số lệnh bị giới hạn nào đó cho một user hoặc một line nào đó.

_ Ta dùng lệnh: (config)#privilege mode level level command để cấu hình.

Có gì sai sót xin anh em chỉ bảo!

@edit: còn ý về IOS, chắc xin nhờ anh em khác giúp đỡ vì bây giờ em phải đi ùi ^^. |

|

| trons pacrette tiolpsatem otkin ypacs |

|

|

|

| [Question] Re: Mỗi ngày một vấn đề nhỏ trong CCNA |

18/11/2008 21:51:04 (+0700) | #20 | 159320 |

![[Avatar] [Avatar]](/hvaonline/images/avatar/0eecd470a1629be722eb0e2e486700cc.png)

|

tranhuuphuoc

Moderator

|

Joined: 05/09/2004 06:08:09

Messages: 865

Location: Lầu Xanh

Offline

|

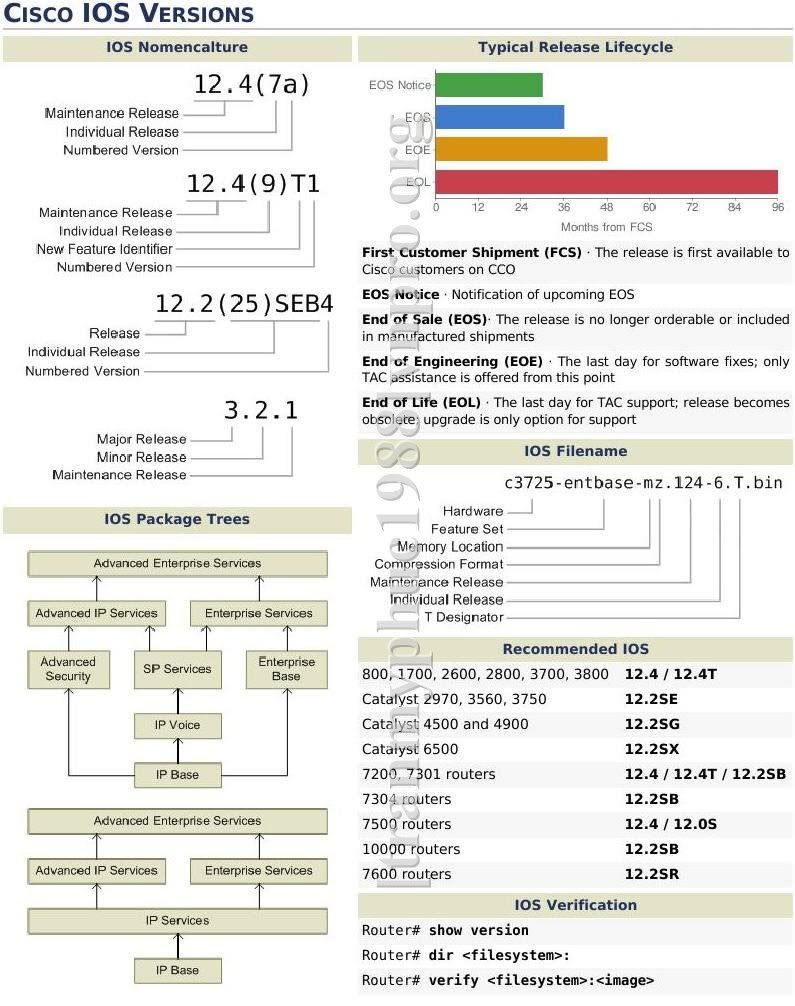

|

Có nhiều cách để quản lý IOS lắm em, em có thể dùng console hoặc TFTP , Xmodem để thực hiện việc backup, restore IOS .

Hình này là của 1 bạn ở VNPRO cung cấp, anh thấy khá hay nên lưu lại

Nếu cần chi tiết thì anh đưa tài liệu cho  |

|

|

|

|

| [Question] Re: Mỗi ngày một vấn đề nhỏ trong CCNA |

18/11/2008 22:34:56 (+0700) | #21 | 159322 |

![[Avatar] [Avatar]](/hvaonline/images/avatar/6d8fd617dbf3e2c1e12be59585cdb1f9.jpg)

|

tmd

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 28/06/2006 03:39:48

Messages: 2951

Offline

|

|

Tại sao lại cấp mức cao nhất là 15 cho user từ đâu đó đi vào thiết bị, là để user đó có toàn bộ các quyền để thực các lệnh ở các mức từ > đến # .v.v(nhân viên quản trị thiết bị). Hết. Hoặc chỉ để user đó có 1 mức nhất định là 0, chỉ để cho coi ở mức 0, hoặc 1(hay cao hơn theo mức độ ưu tiên)để cho có thể coi 1 số lệnh ở mức 1(hoặc cao hơn) nhất định, tùy theo độ ưu tiên.

Diễn đàn vnpro gần như có toàn bộ các thông tin này. |

|

| 3 giai đoạn của con... người, ban đầu dek biết gì thì phải thăm dò, sau đó biết rồi thì phải thân thiết, sau cùng khi quá thân thiết rồi thì phải tình thương mến thương. Nhưng mà không thương được thì ... |

|

|

|

| [Question] Re: Mỗi ngày một vấn đề nhỏ trong CCNA |

19/11/2008 01:09:05 (+0700) | #22 | 159346 |

rs

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 15/07/2008 23:07:11

Messages: 220

Location: YANYM

Offline

|

|

Mr.Khoai wrote:

lQ wrote:

Nếu đã gọi là "Bảo mật CLI (command-line interface)" thì ko nên cấu hình enable telnet.

Anh lQ, khoai nghĩ không nhất thiết phải disable telnet. Ngày xưa có làm cho với một đám network engineer thì khoai cũng có hỏi vì sao telnet vẫn là protocol sử dụng default trên rất nhiều thiết bị (không riêng gì cisco). Bọn họ có trả lời là telnet thường chỉ được dùng cho out-of-band configuration. Thông thường các thiết bị mạng sẽ có thêm một management port nào đó và telnet chỉ được sử dụng trên các port đó mà thôi.

Theo mình biết, thì Cisco Switch layer 2 không hỗ trợ management port, có các Switch layer 3 hỗ trợ như 3560, hay 3750, mua các module này tốn rất nhiều $$$

|

|

|

|

|

| [Question] Re:Mỗi ngày một vấn đề nhỏ trong CCNA |

19/11/2008 01:11:37 (+0700) | #23 | 159347 |

rs

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 15/07/2008 23:07:11

Messages: 220

Location: YANYM

Offline

|

|

Bảo mật cổng (port security)

Trong trường hợp, người dùng muốn cổng switch chỉ được dùng cho 1 hay nhiều thiết bị xác định nào đó, còn lại không cho phép các thiết bị khác sử dụng, thì có thể dùng đặc tính bảo mật cổng (port security). Điều này giúp hạn chế vài loại tấn công từ các người dùng không hợp lệ. Khi các thiết bị không hợp lệ cố gắng gởi frame đến giao diện Switch, Switch có thể hành động: hiển thị thông điệp thông báo, hủy frame được gởi đến từ thiết bị đó, hoặc thậm chí hủy frame được gởi đến từ tất cả các thiết bị bằng cách shutdown luôn giao diện.

Cấu hình bảo mật cổng gồm các bước sau:

bước 1: cấu hình giao diện là giao diện access, dùng lệnh switchport mode access

bước 2: kích hoạt đặc tính bảo mật cổng cho giao diện, dùng lệnh switchport port-security

bước 3: (tùy chọn) xác định số địa chỉ MAC tối đa được phép dùng giao diện, dùng lệnh switchport port-security maximum number , mặc định là 1.

bước 4: (tùy chọn) định nghĩa hành động cho Switch khi tiếp nhận frame có địa chỉ MAC không hợp lệ, dùng lệnh switchport port-security violation {protect | restrict | shutdown}, hành động mặc định là shutdown.

bước 5A: xác định những địa chỉ MAC nào được phép gởi frame đến giao diện, dùng lệnh switchport port-security mac-address address . Nếu cho phép nhiều địa chỉ MAC thì dùng lệnh này nhiều lần.

bước 5B: cũng xác định những địa chỉ MAC nào được phép gởi frame đến giao diện, nhưng người dùng không cần phải chỉ rõ đó là những MAC nào, mà Switch sẽ tự học và nhận biết những địa chỉ MAC này từ những frame đến đầu tiên, dùng lệnh switchport port-security mac-address sticky

Cấu hình ví dụ: Cấu hình bảo mật cổng chỉ cho phép thiết bị có địa chỉ MAC 1111.1111.1111 dùng giao diện Fa0/1, thiết bị có địa chỉ MAC 2222.2222.2222 dùng giao diện Fa0/2(sticky)

sw#configure terminal (vào chế độ cấu hình global)

sw(config)#interface FastEthernet 0/1 (vào chế độ cấu hình giao diện Fa0/1)

sw(config-if)#switchport mode access (bước 1)

sw(config-if)#switchport port-security (bước 2)

không cấu hình bước 3 --> mặc định chỉ cho phép 1 địa chỉ MAC dùng giao diện này

sw(config-if)#switchport port-security violation restrict (bước 4,xác định hành động khi switch tiếp nhận frame không hợp lệ là restrict)

sw(config-if)#switchport port-security mac-address 1111.1111.1111 (bước 5a, chỉ ra địa chỉ MAC được phép gởi frame đến giao diện)

sw(config-if)#exit

sw(config)#interface FastEthernet 0/2

sw(config-if)#switchport mode access

sw(config-if)#switchport port-security

sw(config-if)#switchport port-security violation protect

sw(config-if)#switchport port-security mac-address sticky (bước 5b)

Dùng lệnh #show running-config để kiểm tra những thông tin đã cấu hình, kết quả ra của lệnh có các dòng như sau:

interface FastEthernet 0/1

switchport mode access

switchport port-security

switchport port-security mac-address 1111.1111.1111

interface FastEthernet 0/2

switchport mode access

switchport port-security

switchport port-security mac-address sticky

Sau khi thiết bị có địa chỉ MAC 2222.2222.2222 gởi frame đến giao diện Fa0/2 thì Switch sẽ gán địa chỉ MAC này cho giao diện Fa0/2, chạy lại lệnh #show running-config kết quả ra của lệnh tại giao diện Fa0/2 có thêm dòng switchport port-security mac-address sticky 2222.2222.2222

interface FastEthernet 0/1

switchport mode access

switchport port-security

switchport port-security mac-address 1111.1111.1111

interface FastEthernet 0/2

switchport mode access

switchport port-security

switchport port-security mac-address sticky

switchport port-security mac-address sticky 2222.2222.2222

Để xem thông tin chi tiết hơn về đặc tính bảo mật cổng của giao diện ta dùng lệnh

#show port-security interface interface

#show port-security interface Fa0/1

#show port-security interface Fa0/2

Phân biệt 3 mode violation: protect, restrict, shutdown

. protect: chỉ hủy các frame gởi đến giao diện

. restrict: protect + gởi syslog ra console và thông báo SNMP đến máy trạm quản lý mạng

. shutdown: restrict + shutdown giao diện

Đối với violation shutdown, để kích hoạt lại giao diện ta vào chế độ cấu hình giao diện dùng lệnh:

#shutdown

#no shutdown

Kiểm tra tính năng bảo mật cổng: dùng máy có địa chỉ MAC không hợp lệ nối vào cổng Switch đã cấu hình bảo mật cổng, sau đó:

. thử thực hiện lệnh ping

. #show port-security interface interface, để ý trường port status

|

|

|

|

|

| [Question] Re: Mỗi ngày một vấn đề nhỏ trong CCNA |

19/11/2008 04:04:43 (+0700) | #24 | 159364 |

thangdiablo

HVA Friend

|

Joined: 11/05/2003 17:31:58

Messages: 734

Offline

|

|

Mr.Khoai wrote:

lQ wrote:

Nếu đã gọi là "Bảo mật CLI (command-line interface)" thì ko nên cấu hình enable telnet.

Nhân tiện anh thangdiablo đề cập đến các version của IOS, có ai giới thiệu kỹ lại cách Cisco name các bản hoặc các version của IOS được không? Làm sao upgrade hoặc downgrade IOS của cái switch/router?

khoai

Hi Khoai,

Cách mà Cisco đặt tên cho từng bản IOS thì tranhuuphuoc đã đề cập rồi. Để download được các IOS từ Cisco chúng ta cần có 1 tài khoản đăng nhập. Và Cisco cũng phân ra làm rất nhiều loại tài khoản với các quyền khác nhau.

Để upgrade hoặc downgrade IOS của switch/router thì rất đơn giản. Nếu đã có sẵn IOS trong tay có thể dùng TFTP, Xmodem hoặc mới hơn nữa là Cisco Network Assistant.

Với 1 số trường hợp nếu flash có dung lượng thấp chúng ta phải xóa IOS cũ trước khi upgrade IOS mới.

Có thể dùng lệnh

erase flash:

Sau khi IOS được xóa xong thì copy IOS mới từ TFTP lên bằng lệnh

copy tftp flash

Nhớ đảm bảo phải cấu hình IP trên interface của thiết bị và từ thiết bị có thể ping tới máy làm TFTP.

Trong một số trường hợp nếu lại lỡ xóa IOS hiện tại trên flash và vui tay gõ reload thì khi khỏi động lại thiết bị thì sẽ không boot được vào nữa vì đã mất hệ điều hành.

Lúc này chúng ta bị chuyển trực tiếp vào rommon một ( small IOS ) của thiết bị

Vào đây chúng ta có thể copy IOS mới bằng lệnh tftpdnld thông qua TFTP và truyền vào 1 số biến.

rommon 16 IP_ADDRESS=172.16.9.1 <-- IP của interface đầu tiên của thiết bị *

rommon 17 IP_SUBNET_MASK=255.255.255.0 <--- subnetmask

rommon 18 DEFAULT_GATEWAY=172.16.9.2

rommon 19 TFTP_SERVER=172.16.9.2 <---- IP của TFTP Server

rommon 20 TFTP_FILE=c2800nm-adventerprisek9_ivs-mz.124-15.T1.bin <--- Tên của IOS

Sau khi hoàn tất các bước trên nhớ dùng thêm lệnh syns để lưu toàn bộ cấu hình trên vào NVRAM.

* - Với router hay switch là những port đầu tiên của thiết bị như fa0/0 hay gi0/0

PS: Nếu Khoai có hứng thú mở 1 topic về cách triển khai out-of-band trên hệ thống mạng đi. Một topic khá thú vị đấy.

|

|

| Hãy sống có Tuệ Giác. |

|

|

|

| [Question] Re: Mỗi ngày một vấn đề nhỏ trong CCNA |

19/11/2008 15:44:19 (+0700) | #25 | 159432 |

Mr.Khoai

Moderator

|

Joined: 27/06/2006 01:55:07

Messages: 954

Offline

|

|

Anh phuoc,

Cám ơn anh. Cái hình rất chi tiết.

anh thangdiablo,

khoai chỉ tò mò hỏi thêm vài điều trên topic này. Đây là một chủ đề hay, và bạn rs trình bày rất gọn. Còn khoai không biết nhiều về Cisco nên chỉ biết ngồi ngó và hỏi.

khoai |

|

|

|

|

| [Question] Re: Mỗi ngày một vấn đề nhỏ trong CCNA |

19/11/2008 21:39:23 (+0700) | #26 | 159443 |

![[Avatar] [Avatar]](/hvaonline/images/avatar/0eecd470a1629be722eb0e2e486700cc.png)

|

tranhuuphuoc

Moderator

|

Joined: 05/09/2004 06:08:09

Messages: 865

Location: Lầu Xanh

Offline

|

|

Hi Khoai,

Nếu em lần đầu tiên làm quen với Cisco không có thiết bị thật để thực hành thì anh nghĩ đây là 2 giải pháp dành cho em

http://www.gns3.net/ phần mềm này giả lập, mô phỏng hệ thống Cisco dùng IOS thật hoặc http://www.boson.com/AboutNetSim.html

Cả 2 phần mềm này em có thể cấu hình hệ thống Switch, Router, Pix ảo của Cisco khá dễ dàng nhưng theo lời khuyên của anh , em nên dùng GNS3 thay vì Boson Netsim vì GNS3 nó dùng IOS thật cho nên em có thể khám phá nhiều tính năng trong nó , còn Boson Netsim nó không đưa cho em "cái nhìn" tổng quan quá trình boot của hệ điều hành IOS và thiếu một số câu lệnh  |

|

|

|

|

| [Question] Re:Mỗi ngày một vấn đề nhỏ trong CCNA |

19/11/2008 23:59:57 (+0700) | #27 | 159462 |

rs

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 15/07/2008 23:07:11

Messages: 220

Location: YANYM

Offline

|

|

Bảo mật các giao diện Switch không sử dụng

Mặc định, các giao diện của Switch hoạt động mà không cần bất cứ cấu hình nào. Các giao diện tự động điều chỉnh tốc độ, tự động điều chỉnh chế độ duplex, ở vào trạng thái enable và tất cả các giao diện được gán đến VLAN1. Ngoài ra, mỗi giao diện còn tự động điều chỉnh dùng cá đặc tính VLAN: VLAN trunking và VLAN Trunking Protocol (VTP).

Đặc tính cắm vào là chạy của giao diện Switch tạo ra sự thuận lợi, đồng thời cũng đặt Switch vào một số mối đe dọa bảo mật. Để ngăn các mối đe dọa này, ta có thể cấu hình đè lên cấu hình mặc định của giao diện Switch. Các đề nghị đối với các giao diện Switch không sử dụng:

. Disable giao diện dùng lệnh shutdown

sw#configure terminal

sw(config)#interface fastethernet 0/3

sw(config-if)#shutdown

sw(config-if)#Ctrl-Z

sw#

. Ngăn VLAN trunking và VTP bằng cách cấu hình giao diện access, dùng lệnh switchport mode access

sw#configure terminal

sw(config)#interface fastethernet 0/3

sw(config-if)#switchport mode aceess

sw(config-if)#Ctrl-Z

sw#

. Tạo VLAN không dùng nào đó và gán các giao diện không sử dụng vào VLAN này, dùng lệnh switchport access vlan number

sw#configure terminal

sw(config)#vlan 10

sw(config-vlan)#name unused-vlan

sw(config-vlan)#exit

sw(config)#interface fastethernet 0/3

sw(config-if)#switchport access vlan 10

sw(config-if)#exit

sw(config)#

|

|

|

|

|

| [Question] Re:Mỗi ngày một vấn đề nhỏ trong CCNA |

20/11/2008 00:46:33 (+0700) | #28 | 159467 |

rs

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 15/07/2008 23:07:11

Messages: 220

Location: YANYM

Offline

|

|

Mulan wrote:

Hi rs

Mình góp chút.

Trong hệ điều hành của Switch Cisco hoặc thiết bị Cisco nói chung chúng ta cần chú ý mode mà câu lệnh được nhập vào.

Ví dụ:

sw> (User Mode)

sw# (Privileged Mod hay còn gọi là Enable Mode)

sw(config) (Configuration Modes)

Điều này rất quan trọng vì câu lệnh được nhập vào phải tương ứng với mode và ta đang cấu hình.

Ngoài 3 mode cơ bản ở trên, còn một số mode nữa như: Interface Mode, Access List Mode....

thank Mulan,

Mình viết thêm một tí

Khi cấu hình IOS bằng CLI, người dùng luôn ở trong một mode xác định. Mode cho biết người dùng đang ở đâu và có những thao tác nào đến IOS.

CLI hỗ trợ các mode như: user mode, enable mode (priviledge mode), setup mode, global configuration mode, interface configuration mode, line configuration mode, vlan configuration mode...

Thông qua dấu nhắc lệnh ta có thể biết đang ở mode nào:

sw> : user mode

sw# : enable mode

sw(config)# : global configuration mode

sw(config-if)# : interface configuration mode

....

Tại mỗi mode, để biết những lệnh nào có thể thực thi, dùng lệnh ?

vd:

sw>?[enter]

sw#?[enter]

Trong các mode, chỉ có mode configuration thay đổi nội dung file cấu hình (running-config file), khi cấu hình ta phải vào mode tương ứng(vd, khi cấu hình giao diện ta phải vào interface configuration mode, khi cấu hình vlan ta phải vào vlan configuration mode)

console -------+

-------------------\-------+--------------+ enable - +-----------------+ configure terminal +----------------------------------+

telnet ------------+-----| user mode |<--------->| enable mode |<---------------------->| global configuration mode |

-------------------/-------+--------------+ disable - +----------------+-------exit ------------ +----------------------------------+

ssh ------------+

|

|

|

|

|

| [Question] Re:Mỗi ngày một vấn đề nhỏ trong CCNA |

21/11/2008 11:38:03 (+0700) | #29 | 159699 |

rs

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 15/07/2008 23:07:11

Messages: 220

Location: YANYM

Offline

|

|

Các khái niệm LAN ảo

. Trunking với ISL và 802.1Q

. IP Subnets và VLANs

. VLAN Trunking Protocol (VTP)

-----------------

Trunking với ISL và 802.1Q

Trong các mạng gồm nhiều Switch được kết nối với nhau có dùng VLAN cần phải sử dụng VLAN trunking giữa các đoạn nối các Switch. VLAN trunking tác động làm cho Switch dùng tiến trình VLAN tagging, tiến trình này xảy ra như sau: Switch gởi cộng thêm header VLAN vào frame trước khi gởi qua đường trunk, header VLAN cộng thêm này có chứa một trường lưu thông tin VLAN ID (gọi là trường VLAN ID), Switch nhận dựa vào trường này biết được frame mà nó nhận thuộc về VLAN nào.

Dùng VLAN trunking giữa 2 Switches:

[img]http://i425.photobucket.com/albums/pp331/rswit/pics/vlan_trunking.jpg?t=1227189112[/img]

Dùng trunking cho phép các Switch truyền các frame từ nhiều VLAN thông qua một kết nối vật lý đơn (kết nối trunking). Ví dụ: khi Switch 1 nhận frame tại giao diện Fa0/1 có địa chỉ đích là broadcast, Switch 1 sẽ truyền tiếp frame ra cổng Fa0/2 và Fa0/23, tại cổng Fa0/2 thì không có vấn đề gì đặc biệt, tuy nhiên tại cổng trunk Fa0/23, frame được cộng thêm vào header VLAN với trường VLAN ID =1 (VLAN1) trước khi truyền qua Switch 2. Switch 2 khi nhận được frame, biết được frame thuộc về VLAN 1, sau đó Switch 2 gỡ bỏ phần header VLAN và truyền frame ra các giao diện Fa0/1, Fa0/2 của VLAN1 mà không truyền ra các giao diện Fa0/5, Fa0/6 của VLAN 2.

Switch Cisco hỗ trợ 2 giao thức trunking khác nhau: Inter-Switch Link (ISL) và IEEE 802.1Q

ISL

ISL là giao thức VLAN trunking thuộc sở hữu của Cisco, chỉ có thể sử dụng giữa 2 Switch Cisco. ISL sẽ đóng gói (encapsulate) frame gốc vào header và trailer ISL mới.

[img]http://i425.photobucket.com/albums/pp331/rswit/pics/isl_header.jpg?t=1227190447[/img]

Trường DA: địa chỉ MAC của Switch nhận

Trường SA: địa chỉ MAC của Switch gởi

Trường VLAN: chứa VLAN ID

IEEE 802.1Q

Giao thức VLAN trunking 802.1Q được chuẩn hóa bởi tổ chức IEEE, ra đời sau ISL nhưng 802.1Q lại là giao thức trunking phổ biến hơn. Một vài model Switch Cisco sau này thậm chí còn không hỗ trợ ISL mà chỉ hỗ trợ 802.1Q

802.1Q không đóng gói frame gốc vào header và trailer riêng như ISL làm, thay vào đó 802.1Q chèn một header VLAN 4-byte vào header frame gốc

[img]http://i425.photobucket.com/albums/pp331/rswit/pics/802dot1q_header.jpg?t=1227190809[/img]

Header frame gốc đã thay đổi, nên trường FCS sẽ được tính lại vì FCS được tính dựa vào toàn bộ nội dung frame.

So sánh ISL và 802.1Q

. Cả 2 đều có trường VLAN ID 12 bit --> số VLAN lên đến 4094 VLANs

Các VLAN có ID từ 1 --> 1005: normal-range VLANs

Các VLAN có ID từ 1006 --> 4094: extended-range VLANs

. Cả 2 đều hỗ trợ thực thể STP riêng biệt cho mỗi VLAN

. ISL độc quyền bởi Cisco, 802.1Q là chuẩn mở cho mọi thiết bị

. ISL đóng gói frame gốc vào header riêng của nó, 802.1Q chèn header 4-byte vào header của frame gốc

. 802.1Q hỗ trợ native VLAN, ISL không hỗ trợ native VLAN. Native VLAN là VLAN mà khi gởi frame ra cổng trunk, 802.1Q sẽ không cộng thêm header VLAN vào frame này. Và Switch nhận khi tiếp nhận frame không có header VLAN sẽ truyền đến native VLAN.

Để hoạt đúng, Switch gởi và Switch nhận phải thỏa thuận VLAN nào là native VLAN. Mặc định, VLAN 1 là native VLAN.

Native VLAN hỗ trợ Switch Cisco kết nối đến các Switch khác không hiểu trunking. Các frame native VLAN không có trunking header nên các Switch khác hiểu được frame.

|

|

|

|

|

| [Question] Re:Mỗi ngày một vấn đề nhỏ trong CCNA |

22/11/2008 08:20:47 (+0700) | #30 | 159822 |

rs

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 15/07/2008 23:07:11

Messages: 220

Location: YANYM

Offline

|

|

IP Subnets và VLANs

Khi thiết kế VLAN, các thiết bị trong một VLAN phải cùng một Subnet, các thiết bị trong các VLAN khác nhau nằm trong các Subnets khác nhau. Có thể nói, một VLAN là một Subnet và một Subnet là một VLAN, mặc dù điều này không đúng hoàn toàn vì VLAN là khái niệm thuộc layer 2, Subnet là khái niệm thuộc layer 3.

Cũng như với các IP Subnets, một host trong một Subnet muốn truyền packet sang Subnet khác cần phải qua Router để làm chức năng định tuyến. Đối với các VLAN cũng vậy, một host trong VLAN này truyền packet sang VLAN khác phải qua Router.

[img]http://i425.photobucket.com/albums/pp331/rswit/pics/routing_between_vlans.jpg?t=1227266073[/img]

Khi Fred gởi packet đến địa chỉ IP của Wilma ở VLAN 2, Fred sẽ gởi packet đến gateway vì địa chỉ IP của Wilma ở trong Subnet khác. Router tiếp nhận frame với phần header VLAN chỉ ra frame thuộc VLAN 1. Sau đó Router gởi frame ngược trở lại Switch với phần header VLAN chỉ ra frame thuộc VLAN 2. Sau đó, Switch truyền frame đến Wilma trong VLAN 2.

Định tuyến giữa các VLAN thông qua Router như trên không hiệu quả vì packet được gởi từ Switch sang Router, và Router gởi ngược trở lại Switch. Một giải pháp hiệu quả hơn được dùng trong các mạng LAN ngày nay là dùng Switch layer 3 có thể thực hiện cả chức năng định tuyến ở layer 3.

|

|

|

|

|

|

|

|

| Users currently in here |

|

1 Anonymous

|

|

Powered by JForum - Extended by HVAOnline

hvaonline.net | hvaforum.net | hvazone.net | hvanews.net | vnhacker.org

1999 - 2013 ©

v2012|0504|218|

|

|

![[digg] [digg]](/hvaonline/templates/viet/images/digg.gif)

![[delicious] [delicious]](/hvaonline/templates/viet/images/delicious.gif)

![[google] [google]](/hvaonline/templates/viet/images/google.gif)

![[yahoo] [yahoo]](/hvaonline/templates/viet/images/yahoo.gif)

![[technorati] [technorati]](/hvaonline/templates/viet/images/technorati.gif)

![[reddit] [reddit]](/hvaonline/templates/viet/images/reddit.gif)

![[stumbleupon] [stumbleupon]](/hvaonline/templates/viet/images/stumbleupon.gif)

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif)

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)